Search the Community

Showing results for tags 'pihole'.

-

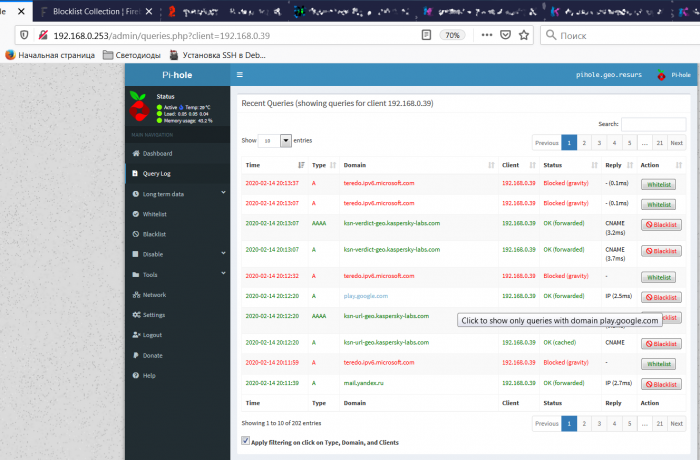

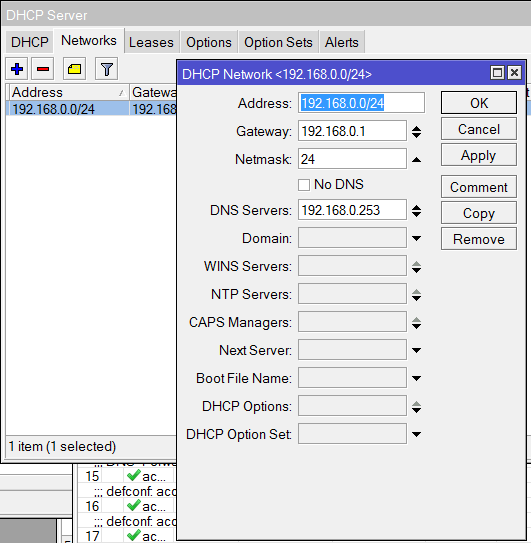

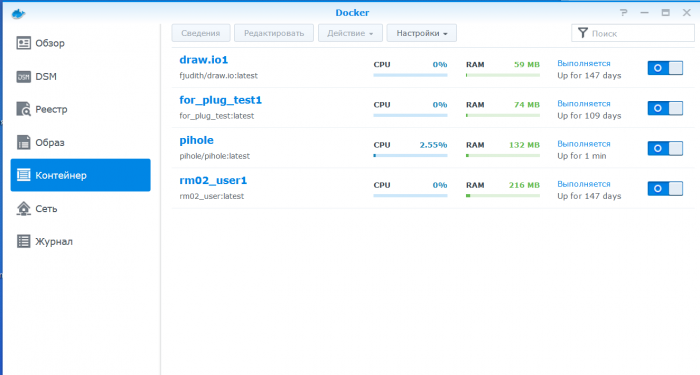

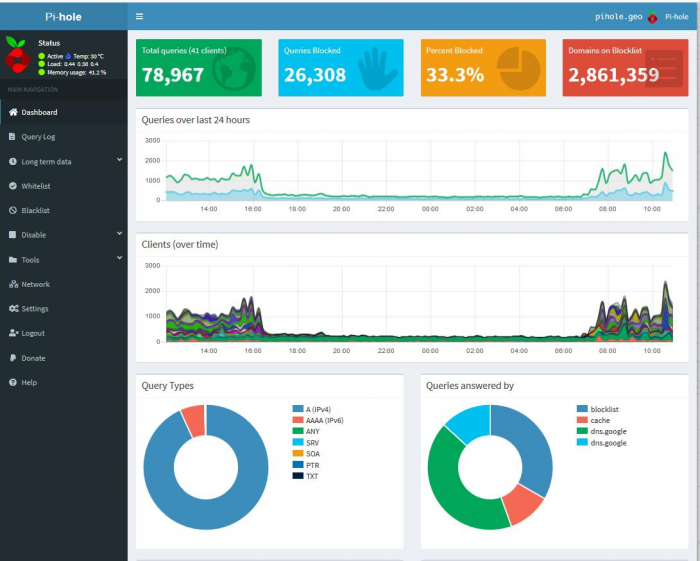

Устанавливаем резалку рекламы Pi-hole в докер на Synology. Вступление: мануалов много, но они не совсем правильные. Часть из них используют bridge сеть докера, тем самым затрудняя доступ из локальной сети к нутрям контейнера. Не каждому понятно как в него пробраться. Часть мануалов рекомендуют привязывать к контейнеру HOST-сеть докера. Тем самым блокируя порты самой Synology, так как Pihole использует тот же 80-й порт и прочие. Я нашел адекватный мануал на английском и решил оставить след по нему в виде скриншотов и надписей на русском языке. А как вы знаете - они есть даже в общественных парижских туалетах. Оригинал мануала лежит вот тут Итак, если очень кратко: редактируем под себя файл настроек, заходим в SSH на Synology под root, говорим докеру скомпоновать контейнер и вуаля. Далее, распишу более подробно. У меня образ Pihole был заранее скачан. Я не уверен, скачает ли докер его сам, поэтому заранее зайдите в реестр докера и слейте себе образ Pihole под ваш процессор. Будем считать, что образ (в неправильном переводе на русский звучит как "Изображение") у вас скачан. Идем по ссылке выше, качаем файл docker-compose.yaml и редактируем его под свои нужды: Основной смысл редактирования - привести настройки сети к вашим. Как отредактировали этот файл, то кладем его на файлостанцию. Разумно сделать отдельную папку Docker и в ней делать папки для конкретного контейнера. И в эти папки уже прокидывать при нужде папки из контейнеров. В итоге, у меня оно вот так: В папку pihole я положил отредактированный ранее файл docker-compose.yaml Теперь залазим на нашу Synology каким-то терминалом, пролазим в папку с файлом docker-compose.yaml и выполняем команду: docker-compose up -d Пролазим именно под рутом, иначе демон докера будет ругаццо! Видим, что все готово. Идем опять в админку докера и видим наш работающий свеженький контейнер. Было: Стало: Отлично! Теперь нужно нарыть пароль для админки. Если вы его указали в конфиге, то перепрыгивайте на следующий шаг. Если не указывали, то дважды щелкаем на контейнере в админке докера (скрин выше) и лезем в журнал. В Журнале ищем пароль: Пароль найден. Переходим по адресу, присвоенному контейнеру в docker-compose.yaml и заходим в админку: Вуаля! Пол дела сделано! Надавив Dashboard, справа вверху на красном фоне вы можете глянуть количество блокируемых доменов. У меня их было порядка 120 тысяч. "Но ведь это не так и много!" - скажете вы и будете в чем-то правы )) Я подошел к вопросу точно так же, как и вы и по итогу у меня почти 3.5 млн доменов блокируемого хлама. Кто-то скажет, что это дескать неправильно, гнаться за количеством. Но лично мне и в моей ситуации - это нисколько не вредит. Да, нушные сайты заблокированы. Заблокирован фейсбук и куча прочей дряни. И даже фишки.нет заблокирован кастомными списками. Но для предприятия это не есть проблемой. Всё что нужно для работы у меня работает. А остальное - юзверя дома будут фейсбучить и так далее. В любом случае - разблокировать домен с пихолькой очень легко. Итак, теперь нам нужно 120 тысяч блокируемых доменов расширить до 3.4 миллионов. Может не всем нам, но кому-то наверняка нужно. Так что этим и займемся. Благо - это лишь пара скриншотов и десяток кликов мышом! Идем на сайт https://firebog.net Видим кучку готовых списков. В соседней вкладке/окне браузера открываем админку и идем в настройки: Settings - Blocklist Копипастим нужные списки в соответствующее поле и жмем Save and Update. готовый полный список на сегодня: Подожем немного, пока наша пихолька подгрузит в себя громадные списки доменов хлама и выходим на главную страницу (Dashboard). Ух-ты! 3.4 млн блокируемого говнища! Ура! Ну как-то так, ребята! Если у вас не работает какой-то сайт, то на главной странице есть список клиентов (Top Clients (total)) Ищем в нем нужного вам клиента и смотрим куда он бродит: Как видите - из этой панели легко можно увидеть блокируемые домены и добавить их в список нефильтруемых (Whitelist). Последнее, что нужно сделать, это указать в настройках роутера, чтобы при раздаче DHCP он выдавал в качестве адреса DNS сервера - именно адрес вашей пихольки. У меня в микроте это выглядит примерно так: Учтите, что настройка mac-lan докера предполагает, что часть "верхних" адресов может быть занята этой созданной докером сеткой. Если только пихолька будет у вас пользоваться этой сетью докера - то проблем не будет. Но если к этой сетке когтить иные контейнеры, то могут возникнуть грабли с адресами. Короче, это вопрос нудный, писать долго и я думаю, большинство понимают о чем речь. upd: забыл сказать: мозила резала на ура! В хроме попробовал - оказалось много рекламы. Почистил кеш DNS хрома и системы - не помогло. Дальше разбираться не стал. Это я к тому пишу, что от браузера зависит эффективность этого мероприятия. Учитывайте! Вот два дня работы системы в сети с несколькими десятками клиентов. Ну, вроде всё рассказал. Надеюсь, это будет полезным кому-то! Могу лишь добавить, что в ЖЖ у меня adblock и ghostery не справлялись с рекламой. После установки пихольки рекламы в ЖЖ почти нет. То же самое и с фишками. Удачи! Экономьте трафик! US Robotics 33600 - наше всё! Помним, любим, скорбим ))

-

My curiosity to look for further applications for my Xpenology NAS led me to lancache, which enables content (such as games, windows and mac updates) that was downloaded once from the Internet to be available locally (via my NAS) the second time and save internet bandwidth. Further information regarding lancache can be found here: http://lancache.net However, since I already have a Pihole (tracking and advertising blocker) in use, I had to find a way to let them communicate with each other. In order to save resources, I decided against operating the Lancache in a virtual machine and using docker. Therefore, below I share my approach for those who are interested. ATTENTION, with this procedure the ports 80 and 443 in DSM are assigned to another port, since the two ports are required for the lancache. This means that if you host a website it will no longer be accessible via "yourdomain.com" but in the future via "yourdomain.com:81". Furthermore, I do not accept any liability for any data loss or damage caused by using this tutorial(s). So let's start. First, ports 80 and 443 must be released. Thanks to Tony Lawrence's instructions (see tonylawrence.com), this is relatively easy. Connect to the NAS via SSH. In macOS you can do this via the terminal app with this line for example ssh -p 22 tim@192.168.0.100 Check which applications are currently using the port with the command sudo netstat -lntup | grep ":80" sudo netstat -lntup | grep ":443" Now three files have to be edited. The vi editor is used for this purpose Enter the command sudo vi /usr/syno/share/nginx/server.mustache Press i once (for insert) and replace the values 80 and 443 with 81 and 444, respectively. It should look like this afterwards. listen 81{{#reuseport}} reuseport{{/reuseport}}; listen [::]:81{{#reuseport}} reuseport{{/reuseport}}; and listen 444 ssl{{#https.http2}} http2{{/https.http2}}{{#reuseport}} reuseport{{/reuseport}}; listen [::]:444 ssl{{#https.http2}} http2{{/https.http2}}{{#reuseport}} reuseport{{/reuseport}}; Then write :wq (for write and quit) and confirm with enter. Do the same with those two files: sudo vi /usr/syno/share/nginx/DSM.mustache sudo vi /usr/syno/share/nginx/WWWService.mustache Next, nginx must be restarted with the command: sudo -i synoservice --restart nginx Now you can check whether the ports are really no longer in use with sudo netstat -lntup | grep ":80" sudo netstat -lntup | grep ":443" If nothing shows up anymore, then we successfully freed the ports and this means the first of three steps is done. Then docker must be installed from the package center in DSM. Pihole has to be downloaded, adjusted and started as shown in the attached "Install-pihole.pdf" file. Thanks to Marius Bogdan Lixandru (see https://mariushosting.com ) for his instructions, which were slightly adapted for installing pihole with lancache. It is important that you create the following folder structure on your NAS. We need the folder /etc/dnsmasq.d later on to put some .conf files in there. Take the password from the protocol of the Docker container (as described in the pdf) and login as admin to Set the Interface listening behavior in Settings/DNS to IMPORTANT, DO NOT FORWARD THE PORTS 53 AND 80 FROM YOUR ROUTER TO YOUR NAS!!!! Now we have to download the domain lists, which should be cached afterwards. Download the folder from https://github.com/uklans/cache-domains and copy the folder to your NAS. (e.g. /volumes2/lancache) Then use ssh and change the directory to scripts cd /volumes2/lancache/cache-domain-master/scripts Run the script create-dnsmasq.sh which creates .config files for your pihole sudo ./create-dnsmasq.sh copy the created files from to your pihole dnsmasq.d-configs folder (which is in my case as follows) Finally, Lancache must be installed. The folder has to be downloaded from https://github.com/lancachenet/docker-compose and moved, for example, to on your NAS. Change to the /volume2/lancache/docker-compose-master folder via SSH cd /volume2/lancache/docker-compose-master Edit the .env file within the folder vi .env Set the three variables: Next login as root in SSH via sudo -i Change the directory to your docker-compose-master folder, which is in my case cd /volume2/lancache/docker-compose-master Run docker-compose up -d You will get two successfully installed docker container and one error. This is because the pihole already occupies the port 53. We can ignore this message and move on. exit exit Due to the fact that we use pihole as DNS service you can now delete the docker container lancache-dns. Now change the DNS server on your router to the IP address of your NAS. Flush DNS entries of running PCs or reboot them and you should get a decent lancache performance, depending on your xpenology / network setup. Feel free to correct me if I wrote something incorrectly or didn't explain it well enough. Install-pihole.pdf