Search the Community

Showing results for tags 'root'.

-

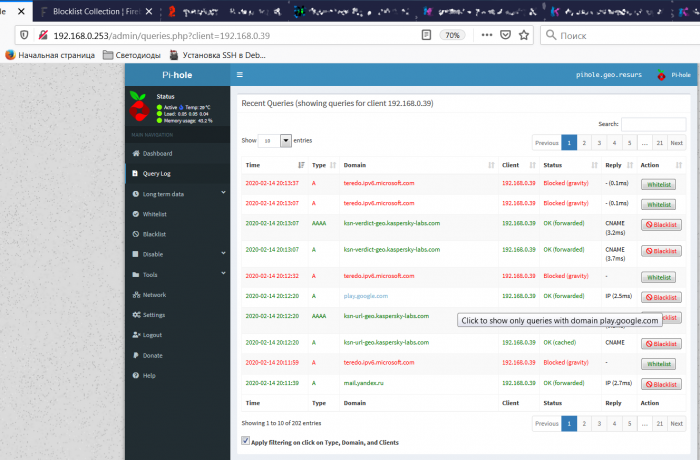

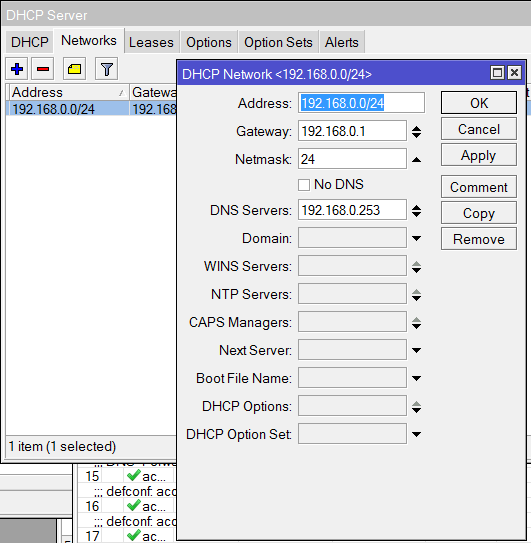

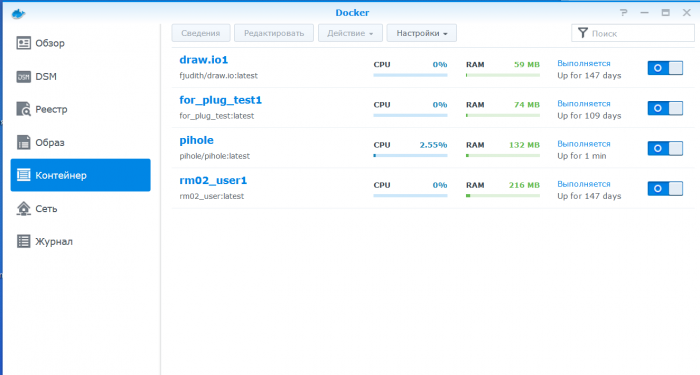

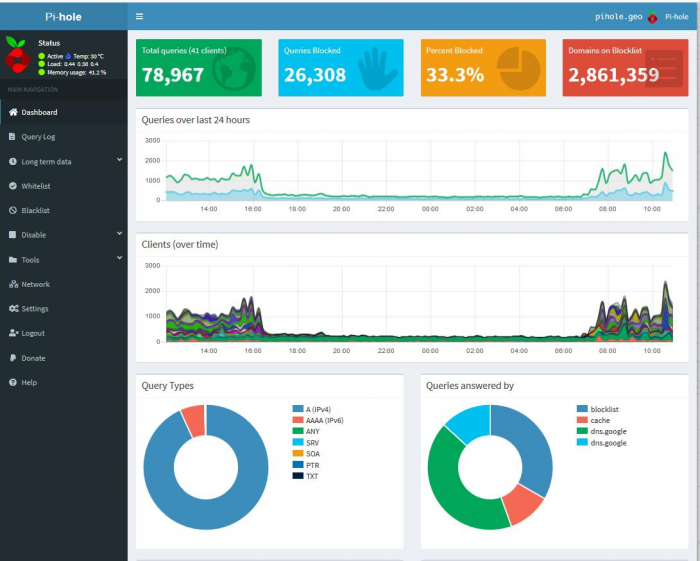

Устанавливаем резалку рекламы Pi-hole в докер на Synology. Вступление: мануалов много, но они не совсем правильные. Часть из них используют bridge сеть докера, тем самым затрудняя доступ из локальной сети к нутрям контейнера. Не каждому понятно как в него пробраться. Часть мануалов рекомендуют привязывать к контейнеру HOST-сеть докера. Тем самым блокируя порты самой Synology, так как Pihole использует тот же 80-й порт и прочие. Я нашел адекватный мануал на английском и решил оставить след по нему в виде скриншотов и надписей на русском языке. А как вы знаете - они есть даже в общественных парижских туалетах. Оригинал мануала лежит вот тут Итак, если очень кратко: редактируем под себя файл настроек, заходим в SSH на Synology под root, говорим докеру скомпоновать контейнер и вуаля. Далее, распишу более подробно. У меня образ Pihole был заранее скачан. Я не уверен, скачает ли докер его сам, поэтому заранее зайдите в реестр докера и слейте себе образ Pihole под ваш процессор. Будем считать, что образ (в неправильном переводе на русский звучит как "Изображение") у вас скачан. Идем по ссылке выше, качаем файл docker-compose.yaml и редактируем его под свои нужды: Основной смысл редактирования - привести настройки сети к вашим. Как отредактировали этот файл, то кладем его на файлостанцию. Разумно сделать отдельную папку Docker и в ней делать папки для конкретного контейнера. И в эти папки уже прокидывать при нужде папки из контейнеров. В итоге, у меня оно вот так: В папку pihole я положил отредактированный ранее файл docker-compose.yaml Теперь залазим на нашу Synology каким-то терминалом, пролазим в папку с файлом docker-compose.yaml и выполняем команду: docker-compose up -d Пролазим именно под рутом, иначе демон докера будет ругаццо! Видим, что все готово. Идем опять в админку докера и видим наш работающий свеженький контейнер. Было: Стало: Отлично! Теперь нужно нарыть пароль для админки. Если вы его указали в конфиге, то перепрыгивайте на следующий шаг. Если не указывали, то дважды щелкаем на контейнере в админке докера (скрин выше) и лезем в журнал. В Журнале ищем пароль: Пароль найден. Переходим по адресу, присвоенному контейнеру в docker-compose.yaml и заходим в админку: Вуаля! Пол дела сделано! Надавив Dashboard, справа вверху на красном фоне вы можете глянуть количество блокируемых доменов. У меня их было порядка 120 тысяч. "Но ведь это не так и много!" - скажете вы и будете в чем-то правы )) Я подошел к вопросу точно так же, как и вы и по итогу у меня почти 3.5 млн доменов блокируемого хлама. Кто-то скажет, что это дескать неправильно, гнаться за количеством. Но лично мне и в моей ситуации - это нисколько не вредит. Да, нушные сайты заблокированы. Заблокирован фейсбук и куча прочей дряни. И даже фишки.нет заблокирован кастомными списками. Но для предприятия это не есть проблемой. Всё что нужно для работы у меня работает. А остальное - юзверя дома будут фейсбучить и так далее. В любом случае - разблокировать домен с пихолькой очень легко. Итак, теперь нам нужно 120 тысяч блокируемых доменов расширить до 3.4 миллионов. Может не всем нам, но кому-то наверняка нужно. Так что этим и займемся. Благо - это лишь пара скриншотов и десяток кликов мышом! Идем на сайт https://firebog.net Видим кучку готовых списков. В соседней вкладке/окне браузера открываем админку и идем в настройки: Settings - Blocklist Копипастим нужные списки в соответствующее поле и жмем Save and Update. готовый полный список на сегодня: Подожем немного, пока наша пихолька подгрузит в себя громадные списки доменов хлама и выходим на главную страницу (Dashboard). Ух-ты! 3.4 млн блокируемого говнища! Ура! Ну как-то так, ребята! Если у вас не работает какой-то сайт, то на главной странице есть список клиентов (Top Clients (total)) Ищем в нем нужного вам клиента и смотрим куда он бродит: Как видите - из этой панели легко можно увидеть блокируемые домены и добавить их в список нефильтруемых (Whitelist). Последнее, что нужно сделать, это указать в настройках роутера, чтобы при раздаче DHCP он выдавал в качестве адреса DNS сервера - именно адрес вашей пихольки. У меня в микроте это выглядит примерно так: Учтите, что настройка mac-lan докера предполагает, что часть "верхних" адресов может быть занята этой созданной докером сеткой. Если только пихолька будет у вас пользоваться этой сетью докера - то проблем не будет. Но если к этой сетке когтить иные контейнеры, то могут возникнуть грабли с адресами. Короче, это вопрос нудный, писать долго и я думаю, большинство понимают о чем речь. upd: забыл сказать: мозила резала на ура! В хроме попробовал - оказалось много рекламы. Почистил кеш DNS хрома и системы - не помогло. Дальше разбираться не стал. Это я к тому пишу, что от браузера зависит эффективность этого мероприятия. Учитывайте! Вот два дня работы системы в сети с несколькими десятками клиентов. Ну, вроде всё рассказал. Надеюсь, это будет полезным кому-то! Могу лишь добавить, что в ЖЖ у меня adblock и ghostery не справлялись с рекламой. После установки пихольки рекламы в ЖЖ почти нет. То же самое и с фишками. Удачи! Экономьте трафик! US Robotics 33600 - наше всё! Помним, любим, скорбим ))