21gramm

-

Posts

18 -

Joined

-

Last visited

Posts posted by 21gramm

-

-

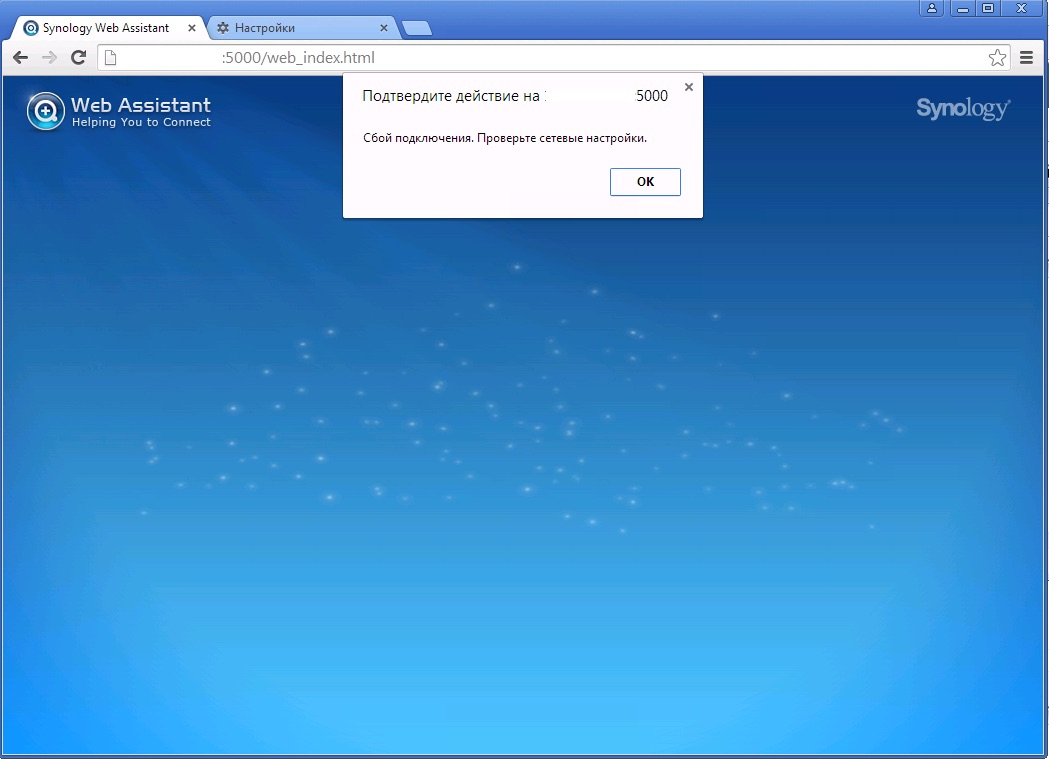

Подскажите пожалуйста в чем может быть проблема:

Загружаюсь при помощи XPEnoboot_DS3615xs_5.1-5055.1

поключаюсь по ip адресу на страницу DSM

на ней долго крутится кружок с надписью загрузка,

потом появляется надпись "Сбой подключения. Проверьте сетевые настройки"

С XPEnoboot_DS3615xs_5.1-5022.3 такого небыло.

Что можно посмотреть. Куда копать.

Доступ к консоли есть.

Добрый день!

Подскажите пожалуйста как решили проблему?

я при такой проблеме правил серийник на флешке (у него изменилась первая буква на какие то иероглифы) у меня это произошло после сброса.

-

Есть ли возможность обновить SMB.

Поскольку в версии на установленной на synology присутствуют уязвимости.

Подозрение на серьезную уязвимость Переполнение буфера в динамической памяти ID: 183402 CVE: CVE-2013-4408 Дата публикации: 10.12.2013 Размер шрифта Краткое описание Уязвимость позволяет атакующему выполнить произвольный код. Описание Переполнение буфера в динамической памяти в функции dcerpc_read_ncacn_packet_done в librpc/rpc/dcerpc_util.c в winbindd в Samba позволяет удаленным контроллерам доменов AD выполнить произвольный код, используя недопустимую длину фрагмента в пакете DCE-RPC. Как исправить Для устранения уязвимости необходимо установить последнюю версию продукта, соответствующую используемой платформе. Необходимую информацию можно получить по адресу: http://www.samba.org Ссылки http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-4408 http://www.samba.org/samba/security/CVE-2013-4408 CVSS Базовая оценка: 8.3 (AV:A/AC:L/Au:N/C:C/I:C/A:C) Временная оценка: 6.1 (AV:A/AC:L/Au:N/C:C/I:C/A:C/E:U/RL:OF/RC:C) AV:A для успешной эксплуатации уязвимости злоумышленник должен иметь доступ к соседней сети AC:L для эксплуатации уязвимости не требуются особые условия Au:N для эксплуатации уязвимости проходить аутентификацию не требуется C:C эксплуатация уязвимости влечет полное разглашение конфиденциальных данных I:C эксплуатация уязвимости влечет полное нарушение целостности системы A:C при успешной эксплуатации злоумышленник может сделать систему полностью недоступной E:U эксплуатация уязвимости возможна теоретически RL:OF для данной уязвимости доступно официальное обновление или исправление от производителя RC:C данная уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости

Подозрение на уязвимость Межсайтовая подмена запросов ID: 180738 CVE: CVE-2013-0214 Дата публикации: 02.02.2013 Размер шрифта Краткое описание Уязвимость позволяет атакующему перехватить аутентификацию. Описание Межсайтовая подмена запросов в Samba Web Administration Tool (SWAT) из пакета Samba позволяет злоумышленникам, действующим удаленно, перехватить аутентификацию произвольного пользователя, используя сведения о пароле и запросы на выполнение действий SWAT. Как исправить Для устранения уязвимости необходимо установить последнюю версию продукта, соответствующую используемой платформе. Необходимую информацию можно получить по адресу: http://www.samba.org Ссылки SECUNIA (51994): http://secunia.com/advisories/51994 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-0214 http://www.samba.org/samba/security/CVE-2013-0214 CVSS Базовая оценка: 5.1 (AV:N/AC:H/Au:N/C:P/I:P/A:P) Временная оценка: 3.8 (AV:N/AC:H/Au:N/C:P/I:P/A:P/E:U/RL:O/RC:C) AV:N данная уязвимость может эксплуатироваться удаленно AC:H для эксплуатации уязвимости нужны особые условия, или уязвимая конфигурация редко встречается на практике Au:N для эксплуатации уязвимости проходить аутентификацию не требуется C:P эксплуатация уязвимости влечет существенное разглашение конфиденциальных данных I:P эксплуатация уязвимости ведет к частичному нарушению целостности системы A:P эксплуатация уязвимости ведет к сбоям в доступности системы или к уменьшению производительности E:U эксплуатация уязвимости возможна теоретически RL:O доступно официальное обновление или исправление от производителя RC:C данная уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости

Подозрение на уязвимость Несанкционированный доступ ID: 183406 CVE: CVE-2013-4496 Дата публикации: 14.03.2014 Размер шрифта Краткое описание Уязвимость позволяет атакующему получить доступ к системе. Описание Уязвимость существует в Samba из-за игнорирования механизма защиты от подбора пароля для всех интерфейсов. Эксплуатация данной уязвимости позволяет злоумышленникам, действующим удаленно, получить доступ к системе, подобрав пароль при попытке ChangePasswordUser2 SAMR или RAP. Как исправить Для устранения уязвимости необходимо установить последнюю версию продукта, соответствующую используемой платформе. Необходимую информацию можно получить по адресу: http://www.samba.org Ссылки http://www.samba.org/samba/security/CVE-2013-4496 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-4496 CVSS Базовая оценка: 5 (AV:N/AC:L/Au:N/C:P/I:N/A:N) Временная оценка: 3.7 (AV:N/AC:L/Au:N/C:P/I:N/A:N/E:U/RL:OF/RC:C) AV:N данная уязвимость может эксплуатироваться удаленно AC:L для эксплуатации уязвимости не требуются особые условия Au:N для эксплуатации уязвимости проходить аутентификацию не требуется C:P эксплуатация уязвимости влечет существенное разглашение конфиденциальных данных I:N эксплуатация уязвимости не затрагивает целостность системы A:N эксплуатация уязвимости не влияет на доступность системы E:U эксплуатация уязвимости возможна теоретически RL:OF для данной уязвимости доступно официальное обновление или исправление от производителя RC:C данная уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости

Подозрение на уязвимость Обход ограничений доступа ID: 182488 CVE: CVE-2013-4475 Дата публикации: 13.11.2013 Размер шрифта Краткое описание Уязвимость позволяет атакующему обойти ограничения доступа к файлам. Описание Уязвимость в Samba (при включенном vfs_streams_depot или vfs_streams_xattr) позволяет злоумышленникам, действующим удаленно, обойти ограничения доступа к файлам, используя различия в списках контроля доступа для файлов и связанных с ними альтернативных потоков данных (ADS). Как исправить Для устранения уязвимости необходимо установить последнюю версию продукта, соответствующую используемой платформе. Необходимую информацию можно получить по адресу: http://www.samba.org Ссылки SECUNIA (55638): http://secunia.com/advisories/55638 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-4475 http://www.samba.org/samba/security/CVE-2013-4475 CVSS Базовая оценка: 4 (AV:N/AC:H/Au:N/C:P/I:P/A:N) Временная оценка: 3 (AV:N/AC:H/Au:N/C:P/I:P/A:N/E:U/RL:OF/RC:C) AV:N данная уязвимость может эксплуатироваться удаленно AC:H для эксплуатации уязвимости нужны особые условия, или уязвимая конфигурация редко встречается на практике Au:N для эксплуатации уязвимости проходить аутентификацию не требуется C:P эксплуатация уязвимости влечет существенное разглашение конфиденциальных данных I:P эксплуатация уязвимости ведет к частичному нарушению целостности системы A:N эксплуатация уязвимости не влияет на доступность системы E:U эксплуатация уязвимости возможна теоретически RL:OF для данной уязвимости доступно официальное обновление или исправление от производителя RC:C данная уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости

Подозрение на уязвимость Подмена интерфейса ID: 180734 CVE: CVE-2013-0213 Дата публикации: 02.02.2013 Размер шрифта Краткое описание Уязвимость позволяет атакующему подменить интерфейс. Описание Уязвимость в Samba Web Administration Tool (SWAT) из пакета Samba позволяет злоумышленникам, действующим удаленно, подменить интерфейс, используя элементы FRAME или IFRAME. Как исправить Для устранения уязвимости необходимо установить последнюю версию продукта, соответствующую используемой платформе. Необходимую информацию можно получить по адресу: http://www.samba.org Ссылки SECUNIA (51994): http://secunia.com/advisories/51994 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-0213 http://www.samba.org/samba/security/CVE-2013-0213 CVSS Базовая оценка: 5.1 (AV:N/AC:H/Au:N/C:P/I:P/A:P) Временная оценка: 3.8 (AV:N/AC:H/Au:N/C:P/I:P/A:P/E:U/RL:O/RC:C) AV:N данная уязвимость может эксплуатироваться удаленно AC:H для эксплуатации уязвимости нужны особые условия, или уязвимая конфигурация редко встречается на практике Au:N для эксплуатации уязвимости проходить аутентификацию не требуется C:P эксплуатация уязвимости влечет существенное разглашение конфиденциальных данных I:P эксплуатация уязвимости ведет к частичному нарушению целостности системы A:P эксплуатация уязвимости ведет к сбоям в доступности системы или к уменьшению производительности E:U эксплуатация уязвимости возможна теоретически RL:O доступно официальное обновление или исправление от производителя RC:C данная уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости

Подозрение на уязвимость Целочисленное переполнение ID: 181888 CVE: CVE-2013-4124 Дата публикации: 06.08.2013 Размер шрифта Краткое описание Уязвимость позволяет атакующему вызвать отказ в обслуживании. Описание Целочисленное переполнение в функции read_nttrans_ea_list в nttrans.c в smbd в Samba позволяет злоумышленникам, действующим удаленно, вызвать отказ в обслуживании (чрезмерное потребление ресурсов памяти) при помощи некорректно сформированного пакета. Как исправить Для устранения уязвимости необходимо установить последнюю версию продукта, соответствующую используемой платформе. Необходимую информацию можно получить по адресу: http://www.samba.org Ссылки SECUNIA (54347): http://secunia.com/advisories/54347 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-4124 http://www.samba.org/samba/security/CVE-2013-4124 CVSS Базовая оценка: 4.3 (AV:N/AC:M/Au:N/C:N/I:N/A:P) Временная оценка: 3.2 (AV:N/AC:M/Au:N/C:N/I:N/A:P/E:U/RL:OF/RC:C) AV:N данная уязвимость может эксплуатироваться удаленно AC:M для эксплуатации уязвимости нужна дополнительная информация или нестандартная конфигурация уязвимого ПО Au:N для эксплуатации уязвимости проходить аутентификацию не требуется C:N эксплуатация уязвимости не затрагивает конфиденциальные данные системы I:N эксплуатация уязвимости не затрагивает целостность системы A:P эксплуатация уязвимости ведет к сбоям в доступности системы или к уменьшению производительности E:U эксплуатация уязвимости возможна теоретически RL:OF для данной уязвимости доступно официальное обновление или исправление от производителя RC:C данная уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости

-

Есть ли возможность сэмулировать кнопку reset каким либо образом для сброса настроек?

-

есть такая же проблема на Synology rs810(DSM 5.0-4493) при нагрузке отваливается чаще

причем на RS409(DSM 4.2-3250) и на DS412+(DSM 5.0-4493) такой проблемы не замечено.

-

Так как кнопки reset в отличие от оригинальных Synology в XPnology нет каким образом можно сбросить пароль администратора?

Можно ли взломать пароль программами от ELCOMSOFT?

В англоязычной версии сайта нашел только это: Сделайте загрузочный USB с образом предыдущей версии xpenology, перезагрузки ПК с ним и попытаться установочного файла предыдущая .pat с Synology Assistant. Вы не можете изменить пароль, но эта процедура сбросит пароль администратора. После этого сделать USB образ с текущей версией и установить его. Ваша конфигурация и приложения будут потеряны, но еще данные будут сохранены.

Есть ли еще варианты?

-

огромное СПАСИБО!!!

-

1. если использовать купленные ключи на нескольких nas подключенных к интернету они заблокируются или нет?

2. Где можно найти ключики? или кейгены

-

Естественно, её там нет, пытьтамушта её надо туда добавить:

Вкладка "Управление - добавить"

Вкладка "Управление - добавить"IP: 127.0.0.1

Port: 5000

Brand: [user defined]

Source path: webman/3rdparty/webcam/webcam.cgi

No username and password needed (webcam.cgi detects that it is a local connection)

тупанул я вчера думал localhost...

-

В каком смысле?

В каком смысле?Всё рулится в Surveillance Station. На вкладке "Управление" ПКМ на камеру - редактирование, вкладка "График записи" и выбираете нужный режим.

ПКМ на камеру - обнаружение движения. Думаю тут всё и так понятно.

Есть кнопка ручной записи на экране просмотра в реальном времени. Если нажать - будет писать, пока батарейки в розетке не сдохнут

))) нет ее в Surveillance Station

я ее через отдельно установленное приложение WEBCAM запустил и оно выводит изображение по ссылке http://diskstation:5000/webman/3rdparty ... webcam.cgi

-

Microsoft LifeCam Studio подключил показывает а на запись ее как поставить?

-

можно найти хренолоджи RS10613xs+ шоб с ssd?

-

а как обстоят дела с лицензиями на камеры? )

P.S.: 4.2 накатил полет нормальный.

-

И еще вопрос: есть ли сборки загрузчика и os поддерживающие старые 32 битные процессоры?

Наверно нет и слава богу. Не потянут они сиё хозяйство. Скажем так - не потянут, как хотелось бы.

Смысл этих сборок - избавиться от родных коробок и за небольшие деньги заиметь мощный (и что важно - надёжный) сервак. За что людям, давшим нам такую возможность - огромное спасибо. А Вы же по сути хотите сделать шаг назад.

ну я хотел скорее пустить в дело некому ненужное барахло)

-

21gramm

Ставь 4.2 - все они стабильны! А насчет 32 битных процессоров - только опыт установки ответит на этот вопрос, используй этот же загрузчик и прошивку.

пробовал загрузчик говорит "detected i686 CPU" и что типа он хочет x86-64CPU

-

И еще вопрос: есть ли сборки загрузчика и os поддерживающие старые 32 битные процессоры?

-

Здравствуйте пару дней назад нашел ваш сайт и вы меня спасли раньше хотел синолоджи домой покупать поскольку на работе 3 и я ими доволен как слон, сразу после прочтения купил Intel D2700MUD и захренолоджил 4.1 ее все работает. Только первый раз пытался вместо hdd ssd поставить не запустилась писала про telnet и 23 порт вроде, ну кто то здесь уже упоминал только про Флешки.

Я вот только не пойму XPEnology на 4.2 стабильны или что то еще не так?

Установка XPEnology на PC

in Аппаратное обеспечение и совместимость

Posted

При включении агрегирования на четырех сетевых адаптерах и включенном open vswitch для virtual machine manager synology отвалились сетевые интерфейсы, причем те же самые операции на реальной синолоджи ничего не испортили а у XPnolodgy такая беда, подскажите как теперь сбросить сетевые настройки. Загрузчик synoboot 1.02a2