Search the Community

Showing results for tags 'vpn'.

-

Добрый день! Хочу подключить к домашней сети роутер на даче и иметь доступ из дома к устройствам на даче. Что имеем: Дома кабельный интернет с белым ip Роутер xiaomi mi3g c прошивкой padavan, проброшены порты до syno Xpnology с установленным пакетом vpn server с настроенным openvpn, На даче 4g интернет с серым ip Роутер xiaomi mi3g c прошивкой padavan. Сейчас соединение устанавливается, но нет доступа межлу сетями (из дома не вижу устройств на даче и на даче не вижу устройств дома). Помогите пожалуйста с настройкой

-

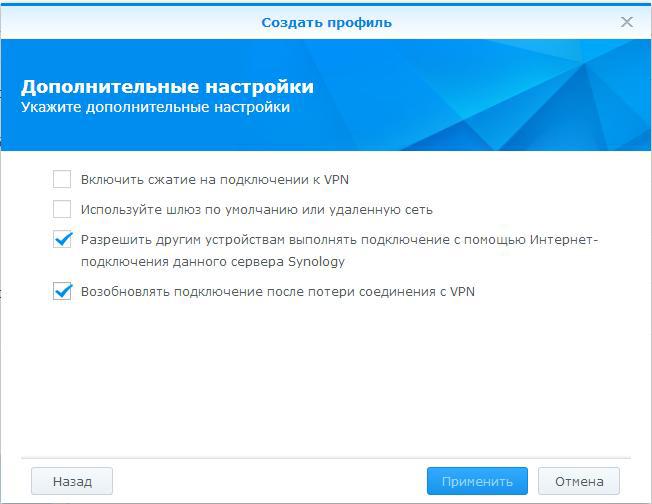

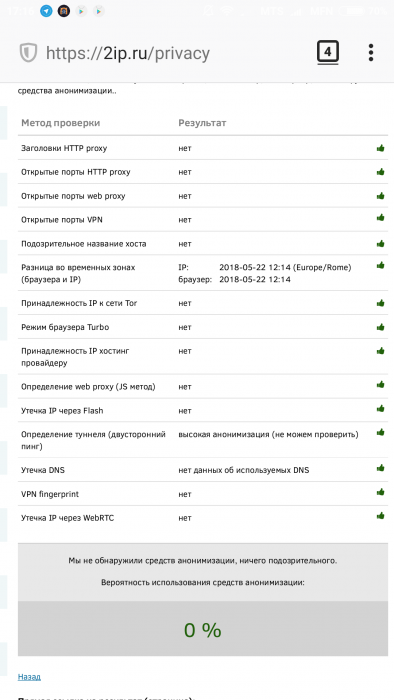

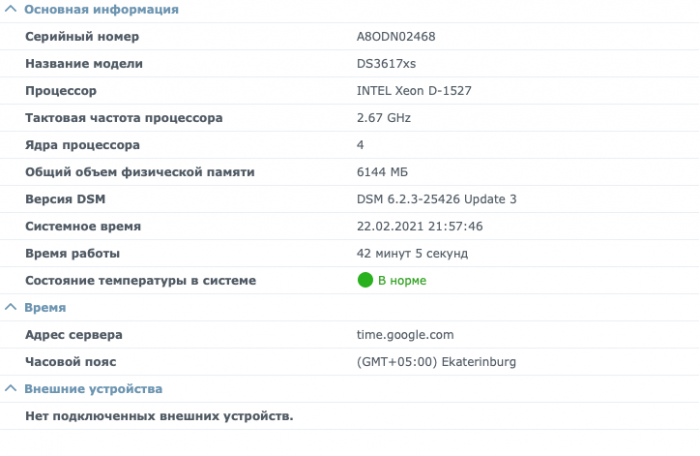

Цель: организовать интернет здорового человека на конечных устройствах (нас, пк, ноуты, телефоны) оптимальным вариантом по простоте и скорости настройки. Краткий roadmap документа: 1. Выбор и покупка VPS 2. Установка OpenVPN на VPS 3. Подключение клиентов 4. Tips & Triks 5. Ссылки "И сказал он: Поехали! " 1. Выбор и покупка VPS На самом деле вариантом VPS с Linux на борту масса, другое дело что их придется поискать. Из зарубежных можно рекомендовать https://www.digitalocean.com/, https://www.vultr.com/, https://www.ovh.com/, https://www.arubacloud.com, ну или поискать на https://lowendbox.com. Не реклама, не претендую на истину в последней инстанции, вполне возможны варианты лучше приведенных. Я воспользовался VPS от arubacloud.com за 1 € (1 vcore, 20 ssd, 1 gb ram, 2 tb inet) расположенной в Италии. После оплаты и проверки платежа, VPS будет доступна через некоторое время. Из предлагаемых ОС я выбрал Ubuntu, манов на русском/английском как настроить OpenVPN на эту систему достаточно. 2. Установка OpenVPN на VPS Подготовка Первым делом сменим пароль суперпользователя root ( и запомним его :)): passwd root Обновим источники приложений и операционную систему до актуального состояния apt-get update apt-get upgrade Установим консольную утилиту Easy-RSA для генерации сертификата сервера и сертификатов для каждого из клиентов, которые будут использоваться для подключения: apt-get install easy-rsa cd /usr/share/easy-rsa nano ./vars Задаем переменную длины ключа: export KEY_SIZE= 1024 Это стандартное значение. Если требуется повышенная безопасность, то можно установить значение 2048. Однако следует помнить, что нагрузка на сервер будет изменяться пропорционально этому значению.Остальные параметры заполняются в соответствие с вашими пожеланиями, например export KEY_COUNTRY="RU" export KEY_PROVINCE="RU" export KEY_CITY="Moscow" export KEY_ORG="MyCompany LTD." export KEY_EMAIL="your_email_address" Включаем использование наших переменных source ./vars Очищаем папку с ключами ./clean-all Генерируем корневой сертификат. В процессе генерации утилита будет использовать уже указанные нами данные в переменных, поэтому нажимаем Enter на все вопросы. ./build-ca Генерируем таким же образом сертификат сервера. Отвечаем Y на запрос о подписывании сертификата. ./build-key-server server Теперь генерируем сертификаты для каждого устройства, которое планируется подключать к серверу. Повторяем команду нужное количество раз, изменяя имя сертификата (в примере сертификат называется macbook) ./build-key macbook Генерируем ключ Диффи-Хеллмана: ./build-dh В результате в папке /usr/share/easy-rsa/keys у нас теперь лежат наши сертификаты и ключи. Установка OpenVPN Ставим vpn: apt-get install openvpn Для версии 2.4-2.5 Если нужна поддержки новых опций таких как tls-crypt, lz4-v2 и прочего, нужно ставить версию 2.4. В репо Ubuntu по умолчанию только 2.3. Правда, к сожалению, эти опции не поддерживаются клиентом Syno, или я просто не смог до конца разобраться как их запустить. Hide Копируем все наши сгенерированные сертификаты и ключи: mkdir /etc/openvpn/keys cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/keys Мы сконфигурируем сервер таким образом, чтобы при подключении к нему с любого устройства весь интернет-трафик заворачивался в туннель и таким образом сменим собственный IP-адрес на IP-адрес нашего VPS. Повышенная секурность Для большей секурности предлагаю создать отдельного, не привилегированного пользователя для запуска службы: adduser --system --shell /usr/sbin/nologin --no-create-home ovpn ( по выбору ) groupadd ovpn ( по выбору ) usermod -g ovpn ovpn Hide Сгенерировать и дать правильные права на чтение ключу ta.key Положить его в папку /etc/openvpn/keys cd /etc/openvpn/keys openvpn --genkey --secret ta.key chmod 544 ta.key Вносим в файл конфигурации сервера openvpn следующие строки: nano /etc/openvpn/server.conf Конфиг сервера # #General # port 1194 #порт OpenVPN сервера proto tcp #протокол на котором он работает, есть вариант с udp dev tun #тип тунеля, бывает еще и tap user ovpn #наш пользователь созданный выше group ovpn #группа нашего пользователя persist-key persist-tun status /var/log/openvpn-status.log #логи log /var/log/openvpn.log #логи verb 3 #уровень детализации логов # #Encryption # auth SHA256 #Тут и ниже параметры шифрования и алгоритмы которые используются tls-server tls-auth /etc/openvpn/keys/ta.key 0 key-direction 0 cipher AES-256-CBC ca /etc/openvpn/keys/ca.crt #Пути до ранее сгенерированных ключей и сертификатов cert /etc/openvpn/keys/vanish.crt key /etc/openvpn/keys/vanish.key dh /etc/openvpn/keys/dh1024.pem mssfix 0 #удаление отпечатков браузера comp-lzo adaptive # #Network # server 10.100.0.0 255.255.255.0 #подсеть из которой будут выдаваться ip клиентам ifconfig-pool-persist ipp.txt #когда клиент подключается, здесь появится запись, так же можно прописать конкретный ip push "redirect-gateway def1" #для пропуска трафика через шлюз push "dhcp-option DNS 8.8.8.8" #наши новые DNS сервера push "dhcp-option DNS 8.8.4.4" keepalive 10 120 Hide Теперь необходимо настроить наш VPS в режим работы маршрутизатора, включаем форвардинг: nano /etc/sysctl.conf убрать комментарий (#) на строке: net.ipv4.ip_forward = 1 Включаем трансляцию адресов чтобы клиенты изнутри могли ходить в интернет через наш VPS: iptables -t nat -A POSTROUTING -s 10.100.0.0/24 -o eth0 -j MASQUERADE Чуть позже нужно добавить правило для нормально работы сервисов syno: iptables -A PREROUTING -d ___ip адрес vps____/32 -p tcp -m multiport --dports 80,443,5000,5001(список всех необходимых портов через запятую) -j DNAT --to-destination ___ip_syno_из подсети___ 10.100.0.0/24 Для того чтобы тунель не определяли по обратному пингу я еще блокирую icmp: Iptables -A INPUT -p icmp -m icmp –icmp-type 8 -j REJECT --reject-with icmp-port-unreachable Если куплено доменное имя, то у хостера нужно подправить записи A на ip нашего VPS Это базовый минимум из того что нужно для повседневной работы. Творчество приветствуется. Посмотреть что наворотили можно так: Iptables –vnl Iptables –t nat –vnL Чтобы созданное нами правило пропуска трафика не удалилось после перезагрузки сервера установим пакет iptables-persistent: apt-get install iptables-persistent dpkg-reconfigure iptables-persistent При установке на вопрос о сохранении текущих правил IPv4 отвечаем утвердительно. Стартуем сервер: systemctl start openvpn systemctl status openvpn Вывод нормальной работы Просмотр логов Если интересно смотреть что происходит при старте, можно в отдельном терминале запустить tail –f /var/log/openvpn.log до запуска systemctl start openvpn Hide 3. Настройка клиентов Приступаем к настройке со стороны клиента. Вне зависимости от используемой операционной системы нам всего лишь требуется несколько файлов: корневой сертификат сервера (ca.crt), персональный сертификат клиента и соответствующий ему ключ (macbook.crt и macbook.key), ключ шифрования сессии (ta.key), а также конфигурационный файл для клиента. Первые три файла у нас уже есть на сервере в папке /etc/openvpn/keys - их можно легко скачать с сервера с помощью SFTP или WinSCP. А вот конфигурационный файл нам нужно создать вручную. Создаем на компьютере-клиенте отдельную папку и помещаем туда сертификаты. Затем создаем конфиг для клиента с любым именем и расширением ovpn: Конфиг файл клиента .ovpn сlient dev tun proto tcp remote __ip vps___ 1194 auth SHA256 cipher AES-256-CBC resolv-retry infinite nobind persist-key persist-tun comp-lzo verb 3 mssfix 0 tls-client tls-auth ta.key 1 remote-cert-tls server key-direction 1 ns-cert-type server Hide Сохраняем файл и устанавливаем клиентское приложение. Вариантов множество - для Windows и Linux лучше использовать официальное приложение, которое можно скачать по ссылке https://openvpn.net/index.php/open-source/downloads.html. После установки клиента для Windows достаточно лишь скопировать конфигурационный файл и сертификаты в папку C:\Program Files\OpenVPN\config и запустить подключение. На Android есть два нормальных клиента – OpenVPN Connect (простой интерфейс, быстрая настройка) и OpenVPN для Android – тут выбор тюнинга побогаче. Работают оба стабильно, если сеть меняется с WiFi на сотовую – переключаются корректно. Операция установки аналогична на windows, скормить ovpn, скормить сетрификаты/ключи. А теперь самая мякотка – подключить это все в synology. Xpenology. На готове должны быть ключи, сертификаты, работающий сервер с настройками приведенными выше и доступ по ssh к xpenology. Панель управления – Сеть – Сетевой интерфейс – Создать профиль VPN. К сожалению web-интерфейс рассчитан только на создание подключения с парольной аутентификацией ( и такие сертификаты можно сделать, разница от наших – вводить каждый раз пароль при подключении, что утомительно, но секурнее) Нас же интересует аутентификация по сертификату. Поэтому заполняем предложенные поля любыми данными: *протокол - TCP Щелкаем далее, и устанавливаем следующие настройки: Подключаемся к xpenology по SSh. Затем нам будет необходимо поправить созданный автоматически файл /usr/syno/etc/synovpnclient/openvpn/client_oXXXXXXXXXX. У меня установлен mc, а гуру vi могут это сделать прямо в консоли, остальным может быть удобно скопировать файл к себе в папку общего доступа и отредактировать файл там с использованием более привычных инструментов. При редактировании файла обратите внимание что у Linux и windows разные подходы к обозначению конца строки, поэтому используйте текстовый редактор который сможет сохранить файл в привычном xpenology формате. Конфиг клиента Xpenology В моем случае файл конфигурации выглядит следующим образом: dev tun^M proto tcp^M remote ___ip_VPS___ 1194^M auth SHA256^M cipher AES-256-CBC^M resolv-retry infinite^M nobind^M persist-key^M persist-tun^M comp-lzo^M verb 3^M mssfix 0^M tls-client^M remote-cert-tls server^M key-direction 1^M ns-cert-type server^M ^M up /usr/syno/etc.defaults/synovpnclient/scripts/ovpn-up route-up /usr/syno/etc.defaults/synovpnclient/scripts/route-up redirect-gateway script-security 2 plugin /lib/openvpn/openvpn-down-root.so /usr/syno/etc.defaults/synovpnclient/scripts/ip-down ca ca.crt key ___имя_клиента__.key cert __имя_клиента__.crt tls-auth ta.key 1 Затем с помощью команды mkdir создаем директорию keys в директории /usr/syno/etc/synovpnclient/openvpn/ куда и положим с помощью команды cp имеющиеся у нас файлы сертификатов и ключи от них. С помощью этой же команды необходимо скопировать измененный файл конфигурации обратно в соответствующую директорию. Hide Для того чтобы подключиться к серверу OpenVPN необходимо зайти в Панель управления – Сеть – Сетевой интерфейс, выбрать созданное нами подключение и нажать на кнопку «Подключить» Результат: Все сервисы, в том числе которые в докере/виртуалбоксе будут работать, если вы не забыли указать порты в правилах выше. Доступ к NAS извне будет только через сервер в Италии/Чехии, т.е. увеличится пинг. Заметно. Скорость скачивания торрентов убавится, но зато Ваш провайдер не будет знать чем занимается Ваш NAS. Доступ по локальной сети через Ваш роутер (по адресам вида 192.168.1.ХХ или 192.168.0.ХХ) должен остаться. Даже если в цепочке ноут - NAS у обоих запущен клиент OpenVPN трафик не должен пойти через VPS а напрямую. Таким образом мы сохраним скорость доступа максимально внутри Вашей локальной сети. После подключения и некоторых шаманств с временем (через отдельное приложение в браузере) можно добиться такого результата: Тест думает что мы действительно в Италии. 4. Tricks & Tips Если будем давать пользоваться друзьям то можно сделать подключение проще и красивее. Вместо передачи 4 файлов можно сделать 1. Для этого нужно открыть сгенерированный ранее фалй .ovpn для товарища, и привести его к виду Измененный конфигурационный файл основная часть настроек без изменений ниже добавляем: <tls-auth> -----BEGIN OpenVPN Static key V1----- скопировать данные из файла ta.key -----END OpenVPN Static key V1----- </tls-auth> <ca> -----BEGIN CERTIFICATE----- скопировать данные из файла ca.crt -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- скопировать данные из файла имя_клиента.crt -----END CERTIFICATE----- </cert> <key> -----BEGIN PRIVATE KEY----- скопировать данные из файла имя_клиента.key -----END PRIVATE KEY----- </key> Hide И сохранить. Таким образом мы интегрировали необходимые ключи и сертификаты в файл настроек клиента. Теперь для подключения нужно передать только один файл .ovpn Если ранее сгенерированные ключи больше не требуется, их надо правильно отключить. Иначе если кто-нибудь их сможет получить – то будет иметь возможность подключаться к вашему серверу. Отзываем сертификат: cd /usr/share/easy-rsa/ source ./vars ./revoke-full ___имя_клиента__ Созданный файл положить в /etc/openvpn/keys/crl.pem В файле конфигурации openvpn сервера добавить строку crl-verify /etc/openvpn/keys/crl.pem И сделать рестар Systemctl restart openvpn Для удобства отлова проблем при подключении не забываем делать в отдельных консолях: tail -f /var/log/openvpn.log tail -f /var/log/openvpn-status.log 5. Используемые материалы https://habr.com/post/233971/ https://community.vscale.io/hc/ru/community/posts/209661629-Установка-и-первичная-настройка-OpenVPN-на-Ubuntu-16-04 https://docs.openvpn.net/ https://habr.com/post/216197/ https://www.linode.com/docs/networking/vpn/set-up-a-hardened-openvpn-server/#client-configuration-file

-

Bonjour, Je voulais savoir comment choisir? Je suis entrain de monter un accès a distance de mon NAS personnel a mon ordinateur portable, dans le paquet sinologie j'ai trois choix OpenVPN, L2TP/IPsec, PPTP. J'aimerai savoir si c'est une question de préférence ou il y a un choix pertinent bas sur de impératif technique ou de sécurité par exemple.

-

[TUTO] rtorrent/rutorrent au travers d'un VPN OpenVPN

Guest posted a topic in Paquets, mods & fonctionnalités DSM

J'abandonne ce tutoriel, pour n'avoir a en maintenir que 1 ! Rendez-vous ici : https://www.forum-nas.fr/viewtopic.php?f=90&t=16625 rtorrent/rutorrent au travers d'un VPN OpenVPN ( Docker ) Bonjour, ATTENTION : Suite a l'abandon de l'image linuxserver/rutorrent, je dois reprendre le tuto afin de l'adapter au passage sur l'image de crazymax. Pour le moment, le point 9 ( acces extérieur n'est pas à jour ). Je vous propose ici, une solution afin de pouvoir télécharger des torrents, au travers d'un VPN OpenVPN, sans avoir a faire passer tout le NAS par le VPN, ce qui en temps normal n'est pas possible sur nos Synology/Xpenology. Nous allons ici utiliser docker-compose, cette solution ne pourra donc ce faire, uniquement sur un NAS ou est possible d'installer Docker. Le but de ce tuto sera de rendre cette installation facile et accessible a tous, bien que loin d’être un expert de docker/docker-compose, n’hésiter pas à répondre à ce sujet avec vos interrogations, .. Pour ceux qui sont plus à l'aise avec ce genre d'installation, n'hésiter pas a proposer des améliorations, ou des conseils, ... Sommaire : 1/ Connaitre le PUID et PGID d'un utilisateur 2/ Créer les dossiers nécessaires 2.1/ Créer les dossiers 2.2/ Création et Execution de /tun 3/ Mise en place de la config .opvn 4/ Création des fichiers "docker-compose.yml". 4.1/ Création du fichier "docker-compose.yml" pour le VPN 4.2/ Création du fichier "docker-compose.yml" pour rutorrent + des fichiers .env 5/ Création des conteneurs avec docker-compose 5.1/ Création du réseau 5.2/ Création du conteneur VPN 5.3/ Création du conteneur rutorrent 6/ Accéder a l'interface rutorrent en local 7/ Réactiver la fonction Effacer / Effacer et Supprimer les données 8/ Sécuriser l’accès à l'interface rutorrent 9/ Accéder à l'interface rutorrent depuis l'extérieur grace au Proxy inversé 10 / Installer un theme sur rutorrent 11/ Comment redémarrer mes conteneurs, les supprimer, ... en SSH Pré-requis : Avoir installé le paquet Docker Avoir un accès SSH au Syno/Xpenology Avoir un serveur OpenVPN Posséder un nom de domaine ( uniquement pour l’accès externe en https ) A modifier selon votre installation : Toute mon installation, va ce faire dans un dossier partagé "docker" situé sur "@volume1" Je vais donc installer le vpn dans /volume1/docker/vpn et rutorrent dans /volume1/docker/rutorrent Les PUID/PGID de mon compte utilisateur sont : PUID=9999 PGID=111 Le nom de domaine utilisé pour l'exemple sera : tutoevo.fr 1/ Connaitre le PUID et PGID d'un utilisateur Une fois en SSH, pour connaitre le PUID et le PGID d'un utilisateur, il vous suffit de taper : ( Dans cette exemple on souhaite les connaitre pour l'utilisateur "docker" ) id docker La commande va retourner par exemple : uid=1030(docker) gid=100(users) groups=100(users),101(administrators),65537(video) Notre PUID (uid) est dans cette exemple 1030, et ici on voit que l'utilisateur possède 3 groupes ! Si on souhaite lui attribuer le groupe "users" alors le PGID sera 100. 2/ Créer les dossiers nécessaires 2.1/ Créer les dossiers Comme dit au dessus, les chemins sont basé sur mon installation, à adapter selon votre installation. Voici les dossiers a créer : - /volume1/docker/vpn/config - /volume1/docker/rutorrent/data - /volume1/docker/rutorrent/downloads - /volume1/docker/rutorrent/passwd 2.2/ Création et Exécution de /tun Pour cette exemple, je vais me placer dans /volume1/docker/vpn, mais l'emplacement depuis lequel nous allons exécuter ce fichier n'a pas d'incidence. Créer un fichier TUN.sh ( ou télécharger-le ici ), voici ce que doit contenir le fichier : #!/bin/sh # Create the necessary file structure for /dev/net/tun if ( [ ! -c /dev/net/tun ] ); then if ( [ ! -d /dev/net ] ); then mkdir -m 755 /dev/net fi mknod /dev/net/tun c 10 200 chmod 0755 /dev/net/tun fi # Load the tun module if not already loaded if ( !(lsmod | grep -q "^tun\s") ); then insmod /lib/modules/tun.ko fi En SSH : Je me place en root et je vais dans le dossier contenant TUN.sh : sudo su - cd /volume1/docker/vpn Je le chmod afin de pour l’exécuter : chmod 0755 TUN.sh Et je l’exécute : ./TUN.sh 3/ Mise en place de la config .opvn Dans notre dossier /volume1/docker/vpn/config, nous allons placer notre configuration .ovpn récupéré sur notre serveur OpenVPN. Note : Si votre config VPN demande une identifications par mot de passe, alors il vous faudra modifier dans votre fichier .ovpn la ligne : auth-user-pass par : auth-user-pass /vpn/vpn.auth Dans le dossier /volume1/docker/vpn/config en plus du fichier .ovpn, vous aller devoir créer un fichier vpn.auth contenant 2 lignes, sur la 1ere ligne, votre identifiant de connexion au VPN, et sur la 2eme ligne, votre mot de passe. Exemple : votreidentifiantdeconnexion votremotdepasse 4/ Création des fichiers "docker-compose.yml". 4.1/ Création du fichier "docker-compose.yml" pour le VPN Nous allons maintenant créer un fichier "docker-compose.yml" avec les paramètres des conteneurs. Voici mon fichier "docker-compose.yml" placé dans /volume1/docker/vpn version: '3' services: vpn: image: dperson/openvpn-client:latest container_name: vpn restart: unless-stopped cap_add: - NET_ADMIN sysctls: - net.ipv6.conf.all.disable_ipv6=0 security_opt: - label:disable environment: - PUID=9999 - PGID=111 - TZ=Europe/Paris networks: - vpn-network dns: - 84.200.69.80 - 8.8.8.8 - 9.9.9.9 ports: - 8080:8080 #WebUI rutorrent devices: - /dev/net/tun:/dev/net/tun volumes: - /volume1/docker/vpn/config:/vpn command: '-f "" -r 192.168.0.0/24' healthcheck: test: ["CMD", "curl", "-Ss", "ifconfig.co"] interval: 60s timeout: 15s networks: vpn-network: external: name: vpn-network Dans le service "vpn" vous allez devoir porter votre attention sur : - PUID=9999, à modifier avec le PUID de votre utilisateur - PGID=111, à modifier avec le PUID de votre utilisateur - /volume1/docker/vpn/config:/vpn, la 1ere partie "/volume1/docker/vpn/config" correspond au chemin vers votre config OpenVPN. 4.2/ Création du fichier "docker-compose.yml" pour rutorrent + des fichiers .env Pour cela, nous allons nous baser sur l'exemple fournis par crazymax, disponible ici Voici mon fichier "docker-compose.yml" placé dans /volume1/docker/rutorrent version: "3.2" services: rtorrent-rutorrent: image: crazymax/rtorrent-rutorrent:latest container_name: rutorrent-crazymax labels: - com.centurylinklabs.watchtower.enable=true depends_on: - vpn env_file: - "./rtorrent-rutorrent.env" - ".env" network_mode: "container:vpn" volumes: - "/volume1/docker/rutorrent/data:/data" - "/volume1/docker/rutorrent/passwd:/passwd" - "/volume1/docker/rutorrent/downloads:/downloads" ulimits: nproc: 65535 nofile: soft: 32000 hard: 40000 restart: unless-stopped geoip-updater: image: crazymax/geoip-updater:latest container_name: geoip-rutorrent-crazymax network_mode: "container:vpn" labels: - com.centurylinklabs.watchtower.enable=true depends_on: - rtorrent-rutorrent volumes: - "/volume1/docker/rutorrent/data/geoip:/data" env_file: - "./geoip-updater.env" restart: unless-stopped Dans le service rtorrent-rutorrent, vous allez devoir porter votre attention sur : - /volume1/docker/rutorrent/data:/data, la 1ere partie "/volume1/docker/rutorrent/data" correspond au chemin vers le futur dossier data de rutorrent - /volume1/docker/rutorrent/downloads:/downloads, la 1ere partie "/volume1/docker/rutorrent/downloads" correspond au chemin vers le dossier downloads - /volume1/docker/rutorrent/passwd:/passwd, la 1ere partie "/volume1/docker/rutorrent/passwd" correspond au chemin vers le dossier passwd Dans le service geoip-updater : - /volume1/docker/rutorrent/data/geoip:/data , la 1ere partie "/volume1/docker/rutorrent/data/geoip" correspond au chemin vers le futur dossier geoip de rutorrent qui sera créé automatiquement au lancement de rutorrent. Vous devez uniquement vous assurer que la partie "/volume1/docker/rutorrent/data" est juste. Dans le script du compose ci dessus, on peu voir qu'il fait appel à trois fichiers : rtorrent-rutorrent.env , geoip-updater.env et .env , nous allons devoir les créer également. Toujours en suivant l'exemple de crazymax, nous allons créer un fichier rtorrent-rutorrent.env avec le contenu suivant : TZ=Europe/Paris PUID=1000 PGID=1000 MEMORY_LIMIT=256M UPLOAD_MAX_SIZE=16M OPCACHE_MEM_SIZE=128 MAX_FILE_UPLOADS=50 REAL_IP_FROM=0.0.0.0/32 REAL_IP_HEADER=X-Forwarded-For LOG_IP_VAR=remote_addr XMLRPC_AUTHBASIC_STRING=rTorrent XMLRPC restricted access RUTORRENT_AUTHBASIC_STRING=ruTorrent restricted access WEBDAV_AUTHBASIC_STRING=WebDAV restricted access RT_LOG_LEVEL=info RT_LOG_EXECUTE=false RT_LOG_XMLRPC=false RU_REMOVE_CORE_PLUGINS=erasedata,httprpc RU_HTTP_USER_AGENT=Mozilla/5.0 (Windows NT 6.0; WOW64; rv:12.0) Gecko/20100101 Firefox/12.0 RU_HTTP_TIME_OUT=30 RU_HTTP_USE_GZIP=true RU_RPC_TIME_OUT=5 RU_LOG_RPC_CALLS=false RU_LOG_RPC_FAULTS=true RU_PHP_USE_GZIP=false RU_PHP_GZIP_LEVEL=2 RU_SCHEDULE_RAND=10 RU_LOG_FILE=/data/rutorrent/rutorrent.log RU_DO_DIAGNOSTIC=true RU_SAVE_UPLOADED_TORRENTS=true RU_OVERWRITE_UPLOADED_TORRENTS=false RU_FORBID_USER_SETTINGS=false RU_LOCALE=UTF8 Dans ce fichier vous allez devoir modifier le PUID/GUID en fonction du votre : - PUID=9999, à modifier avec le PUID de votre utilisateur - PGID=111, à modifier avec le PUID de votre utilisateur Nous allons également créer le fichier geoip-updater.env avec le contenu suivant : TZ=Europe/Paris EDITION_IDS=GeoLite2-City,GeoLite2-Country LICENSE_KEY= DOWNLOAD_PATH=/data SCHEDULE=0 0 * * 0 LOG_LEVEL=info LOG_JSON=false Et un fichier .env : RT_DHT_PORT=6881 XMLRPC_PORT=8000 RUTORRENT_PORT=8080 WEBDAV_PORT=9000 RT_INC_PORT=50000 Enregistrer les deux fichiers, puis on les transferts sur le NAS, au même endroit que le docker-compose.yml que nous avons préparé pour rutorrent, soit dans /volume1/docker/rutorrent Votre dossier docker avec vpn et rutorrent, doit donc se présenter sous la forme suivante : docker/ |_ vpn |_ docker-compose.yml |_ config |_ rutorrent |_ docker-compose.yml |_ geoip-updater.env |_ rtorrent-rutorrent.env |_ .env |_ data |_ passwd |_ downloads 5/ Création des conteneurs avec docker-compose En SSH, 1ere chose, je passe en mode administrateur avec la commande : Le mot de passe admin vous est demandé. 5.1/ Création du réseau On créé le reseau vpn-network necesaire au fonctionnement du conteneurs VPN : docker network create vpn-network 5.2/ Création du conteneur VPN Dans mon dossier /volume1/docker/vpn, j'ai chargé mon fichier docker-compose.yml pour la création du vpn. Je vais donc accéder à ce dossier, pour cela je fais : Ensuite, afin "d’exécuter" mon fichier docker-compose.yml, je tape en ssh : La création du conteneur se fait, ils devient visible dans l'appli "Docker" de DSM. 5.3/ Création du conteneur rutorrent Dans mon dossier /volume1/docker/rutorrent, j'ai chargé mon fichier docker-compose.yml pour la création du conteneur rutorrent. Je vais donc accéder à ce dossier, pour cela je fais : Ensuite, afin "d’exécuter" mon fichier docker-compose.yml, je tape en ssh : La création du conteneur se fait, ils devient visible dans l'appli "Docker" de DSM. 6/ Accéder a l'interface rutorrent en local L’accès a l'interface ruTorrent se fait simplement via l'adresse ip du nas suivi du port 8080 ( http ). Exemple : http://192.168.0.66:8080 ( si votre nas est sous l'ip 192.168.0.66 ) 7/ Réactiver la fonction Effacer / Effacer et Supprimer les données Par défaut dans l'image de crazymax, la fonction "Effacer et Supprimer les données" sur un torrent n'existe pas. Uniquement la fonction "Effacer", et celle-ci efface le torrent ET les données. Il n'est donc pas possible d'effacer simplement un torrent du client, sans supprimer les fichiers associés. Ici nous allons voir comment ré-activer cette fonction : Ceci doit être fait, conteneur à l’arrêt, pour arrêter le conteneur, utiliser la commande : docker stop rutorrent-crazymax Pour réactiver cette fonction, il faut dans le fichier rtorrent-rutorrent.env : Retirer "erasedata" de la ligne ( N°21 ) suivante : RU_REMOVE_CORE_PLUGINS=erasedata,httprpc Ce qui donne : RU_REMOVE_CORE_PLUGINS=httprpc Puis, nous allons editer le fichier .rtorrent.rc présent dans /volume1/docker/rutorrent/data/rtorrent : Récupérer le sur votre pc puis éditer-le. Les deux dernieres lignes sont : # Erase data when torrent deleted (no need erasedata plugin on ruTorrent) method.set_key = event.download.erased,delete_erased,"execute=rm,-rf,--,$d.data_path=" Nous allons commenter la commande afin de la désactiver, ce qui donne : # Erase data when torrent deleted (no need erasedata plugin on ruTorrent) # method.set_key = event.download.erased,delete_erased,"execute=rm,-rf,--,$d.data_path=" Enregister le fichier, puis remplacer votre ancien fichier .rtorrent.rc par celui-ci. ATTENTION au nommage du fichier ! Ne pas oublier le POINT en debut du nom. Maintenant vous pouvez re-lancer le conteneur rutorrent avec la commande suivante et tester le fonctionnement : docker start rutorrent-crazymax 8/ Sécuriser l’accès à l'interface rutorrent La création du fichier htaccess afin de sécuriser l'acces a l'interface de rutorrent est très simple. Rendez vous en SSH, dans le dossier du conteneur rutorrent ; cd /volume1/docker/rutorrent Arreter le conteneur : docker stop rutorrent-crazymax Puis executer la commande suivante : docker run --rm -it httpd:2.4-alpine htpasswd -Bbn MON_PSEUDO MON_MOT_DE_PASSE >> $(pwd)/passwd/rutorrent.htpasswd Dans cette commande, il faut modifier : MON_PSEUDO, par le pseudo voulu pour l'identification MON_MOT_DE_PASSE, par le mot de passe souhaité pour l'identification Une fois la commande executée, redémarrer le conteneur : docker start rutorrent-crazymax Maintenant, l'acces a l'interface de rutorrent réclame une identification Pour "Archive", si dessous, la façon de faire avec l'archive linuxserver/rutorrent : 9/ Accéder à l'interface rutorrent depuis l'extérieur grace au Proxy inversé Suite au changement d'image ( linuxserver vers crazymax ), je ne sais pas si cette étape du tuto est encore valide cela viendra par la suite. Dans le "Proxy inversé", nous allons donc rediriger le port 4443 ( https ) vers un sous domaine de mon domaine "tutoevo.fr". Le sous domaine choisi sera : rutorrent.tutoevo.fr ( Pour que cela fonctionne le nom d'hôte doit aussi être créé chez votre fournisseur du nom de domaine ). Dans l'image ci-dessous, nous avons créé une règle "rutorrentHTTPS", allons rediriger le protocole "HTTPS" au nom d’hôte "rutorrent.tutoevo.fr". Nous activons "HTTP/2" et renseignons en destination, "localhost" sur le port "4343". Une fois cela fait, on pourra accéder à l'interface de rutorrent, via l'adresse "https://rutorrent.tutoevo.fr". 10 / Installer un theme sur rutorrent A venir 11/ Comment redémarrer mes conteneurs, les supprimer, ... en SSH Bien qu'il n'y ai aucun soucis avec le conteneur VPN, vous remarquerez assez vite que l'installation n'étant pas classique, l'interface Docker de DSM va par exemple, refuser de démarrer le docker rutorrent ( car pour lui, il n'est relié a aucun réseau, et ne comprend pas que son réseau soit un conteneur ( ici vpn ). Il faut donc obligatoirement le démarrer en SSH*. Voici quelques commandes de base : *L'utilisation de Portainer est également possible Arreter le conteneur rutorrent-crazymax : Redémarrer le conteneur rutorrent-crazymax : Démarrer le conteneur rutorrent-crazymax : Supprimer le conteneur rutorrent-crazymax : --------------------- -

Hi Everybody, Here's my situation. I had Openvpn setup on my Asus RT AC500 running Merlin Firmware. I had 3 docker ips in the strict policy rules, Radarr, Sonarr, NZBget. (Block traffic rule enabled if the VPN goes down) Had this setup for the longest time. As of late every time I enable the VPN it shuts the whole internet down. I know my cable company has been having some issues, it shouldn't be doing this all the time. Here's what I did, I have Xpenology setup as a VM on my Unraid server so I enabled the Openvpn in Xpenology, activated Cyberghost, added Sonarr and NZBget. Seems to work, but the whole internet went down for about 8 minutes. Not sure if it was my ISP or my setup, Now my question is, if the VPN is in a VM should it not just shut down what's in the VM and not my whole internet? I know it's probably not the most idea setup but, it's the only one I know how to do at the moment. I will say the VPN is faster running from the VM then the router. For some reason I could only get 7mbps, now I get 10. I think a lot of it has to do with my ISP. Any ideas or suggestions is much appreciated. I do have 360 mbps down and 30 up for internet. Thank you!

-

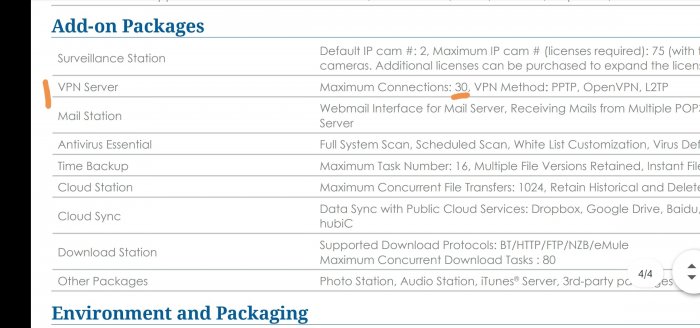

I am currently using the VPN-server package of Synology and I'm wondering if it is possible to increase the maximum number of concurrent VPN connections from 30 (limit for ds3615xs) to for example 50 by editing a config file of DSM. If so, than please tell me what to do. Would appreciate the help. Cheers

-

Hi I have XPEnology DSM 5.2-5967 on my mini ITX build, and have been running for some time now. Resently a bought openvpn at PIA and the server is now running the VPN connection, exept that i can't connect the server outside my home (externally). I have an static IP address and a DDNS running on the NAS-server, but none of them is working. If i disable the VPN everything is working, but that's not what i want to do. My router is the build-in from my ISP (Icotera i5800) so i doesn't support VPN or DDNS of any sort. Anyone with a solution? I can do a little bit of PuttY on my NAS, if it is nessesary (money see, monkey do concept). Thanks \Shortybear

-

Bonsoir, Je vous expose mon problème en espérant être dans la bonne section. Je voudrais si c'est possible équiper mon Xpenology DSM 6.1.4 avec 2 cartes réseau, 1 pour une connection local et accès à distance et 1 pour le téléchargement uniquement via un VPN. Parce qu'actuellement quand je me connecte à mon VPN pour pouvoir télécharger anonymement je perd ma connection à distance et ma connection à PLEX, normale me dirais vous vu que mon ip change et justement j'aimerais remédier à cela avec 2 cartes réseau. Merci à tous ceux qui prendrons le temps de m'aider Cordialement,

-

Hi.. can I try commercial VPN setup with my Xpenology build? I am getting good discounts from these deals.

- 1 reply

-

- vpn

- xpenology builds

-

(and 1 more)

Tagged with:

-

Hallo zusammen, ich muss mich nun leider an euch wenden, weil ich ein Problem mit meinem Xpenology Systemen habe. Folgendes funktioniert nicht: Ich baue von außerhalb via 4G eine VPN-Verbindung (von Iphone / Ipad über meine Fritz!Box 7490) auf und möchte via DS File, DS Photo, DS Video auf meinen NAS zugreifen. Nun kommt aber egal wie ich es mache, immer die Fehlermeldung "Verbindung kann nicht hergestellt werden". Folgendes habe ich bereits versucht: FritzBox 7490: - sämtlichen Traffic über die Fritz!Box - nur direkte Anfragen über VPN, rest direkt ins Internet - VPN-Verbindung direkt im selben IP-Bereich (192.168.0.X) - VPN-Verbindung in anderen IP-Bereich (192.168.1.X) - VPN-Verbindung über MyFritz Xpenology: - IP:Port (DS File 5000 + 5001) - DNS (DiskStation1:XXXX und DiskStation1) Was ich nicht probieren möchte, ist den VPN-Server auf dem NAS zu hosten, da der NAS nicht rund um die Uhr läuft. Ich habe leider ansonsten nur noch die Möglichkeit dies über jeweils orginale Synology NAS System + Fritzbox 7490 von meinem Dad, oder Bruder zu probieren, nicht aber über Xpenology Systeme. Vielleicht hat jemand eine ähnliche Konfig aus Fritz!Box + iOS-Geräte mit VPN und kann testen, ob es dann bei euch so funktioniert. Ich wäre über jeden Tipp dankbar. Gruß kugelfisch01 EDIT: Hauptsystem: Intel Core i3 4330 - Gigabyte H97N-Wifi - 8GB RAM - 4x2TB HDD - DSM 6.1 - Gbit-Netzwerk mit Switch an Fritz!Box 7490 - Telekom VDSL 100Mbit / 40Mbit Backup-System: Intel Pentium G4400 - Asrock H87 Pro 4 - 8GB RAM - 3x3TB HDD - DSM 6.0 - Gbit Netzwerk mit Switch an Fritz!Box 7490 - Telekom VDSL 100Mbit / 40Mbit

-

PureVPN is offering a 5 year plan for $79.99, a massive discount of 87% OFF! Through this Deal offer only! I am thinking to grab it, before the deal ends. Any suggestion in this regard would be helpful. Please put them forward. PS: VPN that should be good with Windows PC, Xpenology system, should be good for streaming media in region locked countries. Basically I want a multi-purpose VPN.

-

- vpn for xpenology

- best vpn

-

(and 1 more)

Tagged with:

-

Hello, Does anybody know how to setup DSM as a firewall/router? Thank you

-

Дома и на работе установил (года два назад) XPEnology. На них подняты VPN серверы. До последнего обновления до DSM 6.1.3-15152 Update 4 все работало без нареканий. После обновления OpenVPN и PPTP работают, а L2TP/IPSec нет. Винда сообщает что соединение установлено, но ни в логах VPN XPEnology, ни в списке подключений этого коннекта нет. Пинги по локальным IP в сети сервера не проходят. У меня у одного так? И "куда крестьянину податься?" (с).