qawsed55

Member-

Posts

47 -

Joined

-

Last visited

Everything posted by qawsed55

-

Мудрые люди говорят: не чини то, что работает! Если синагога будет стоять за фаерволом, то зачем ее обновлять? Мсье нечем заняться, как чинить что либо? Та же винда при обновках, порою ломает людям в лучшем случае - настроение. Лучшее - враг хорошего! Если мне что-то конкретное не нужно в обновке - я не обновляюсь. Лично мое мнение, что так правильно. В целом, могу сказать: у меня с месяцами аптайма работала с 8-ю винтами (WD RED), на которые постоянно лился видеопоток от 40+ камер (часть по H264, часть по onvif, часть постоянно отпадала из-за линка в 150+ метров говнокабеля на некоторых камерах), работала файлопомойка, сгребались какие-то бекапы. И в таком дурном режиме первый винт умер через почти три года! При этом я колупал систему вдоль и поперек через ssh, устанавливая всякие левые пакеты мимо оболочки, прям в кишки самой Debian ну и т.п. Ребуты были по причине пропадания электричества или еще по какой-то причине, но не из-за отказа самой системы.

-

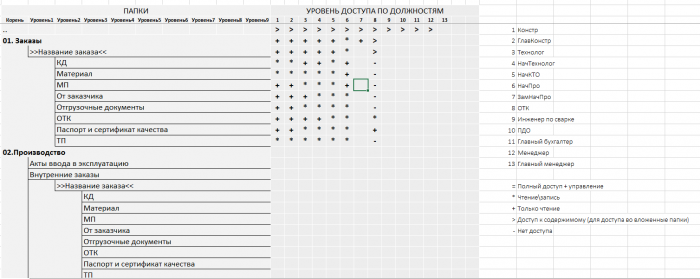

Итак, выкладываю на суд общественности альфа версию Universal Script for Security Rights. Пользоваться нужно вот так: 0000. ДЕЛАЕМ БЭКАП! Устанавливаем пакет Perl. Открываем файл Config.xlsx и воссоздаем структуру папок, соответствующую вашей. Рекомендую в первый раз просто создать структуру папок и проверить правильно ли отработает скрипт. Прописываем внизу названия групп ИДЕНТИЧНО тому, как прописаны группы в Synology (доступы раздаются именно на группы, а не на пользователей) Проставляем доступы в соответствующих столбцах, распределяя кому куда можно или нельзя. Из Excel копируем в буфер содержимое серого поля и вставляем в файл permissions.txt (можно прям в Windows). Кладем куда-то на Synology в одну папку оба файла из архива: auto_permission.cron и permissions.txt Заходим по SSH на Synology, делаем auto_permission.cron исполняемым (chmod +x /path_to_file/auto_permission.cron) Запускаем скрипт из консоли с указанием полного пути, т.е. /path_to_file/auto_permission.cron Проверяем, раздались ли доступы ) Скрипт еще в процессе отладки. Замечено, что отрабатывает только два уровня. Можете задавать вопросы, но не обещаю оперативных ответов. Перед тем, как задавать вопросы - просмотрите файл Config.xlsx, ибо там уже содержится основная часть ответов. Как появится рабочая (не альфа) версия - я ее выложу отдельно в этой теме. Спасибо за внимание! USSR_alpha_2.zip

-

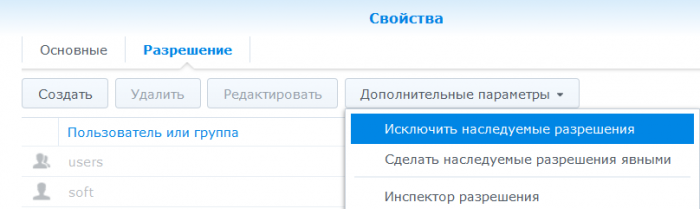

нет, не рассматривал. Никогда не пользовал да и не слышал, чего уж греха таить ) Юзера привыкли проводником пользоваться. Да и я тоже ) Так же есть спецсофт, который работает с файлами, прописывая себе пути к этим файлам. Не уверен, что он будет работать по http или подобным протоколам. Я уже нашел вариант решения (за денюжку). Perl - скрипт парсер ексельки. Я скармливаю ексельку как на скрине, в которой прописываю кому где чего можно и низзя. А скрипт шуршит по папкам, раздавая права. Всё, что не прописано в ексельке побуквенно - получает разрешения от родителя. Преимущества этого варианта: юзера не будут плодить файлы и каталоги хаотично. Сама структура будет заставлять их избегать хаоса. Плюс всегда можно понять кто куда ходит, а куда не может, так как есть наглядное дерево. До этого подобное реализовывали наследованиями, с отключением наследования на определенных папках.. это был огромный геморрой, плюс сложно отследить кто где чего может без необходимости истыкивать монитор мышом. Короче, над решением работаю. Если автор не будет против - оно появится тут. Да, моя идея реализации плюс за мои грошыки, но! для пользы общества )) Но если у кого есть еще чего предложить - не стесняйтесь. Наверняка позже кому-то понадобится, а мы об этих потомках позаботились )

-

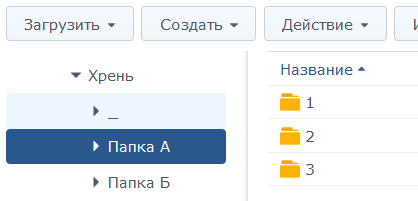

Добрый день, камрады! Прошу помочь реализовать следующую нужду: Синелога используется как файлообменник. Файлообменник имеет определенную структуру папок с некоторой глубиной вложенности. И доступы внутри структуры весьма разные. Наследование тут не помогает. Часть папок статична, то есть не меняется. А в некоторых подпапках создается периодическая однотипная структура. Типа "НАЗВАНИЕ ЗАКАЗА" >> Документация | Чертежи | От заказчика. То есть при создании заказа - создается папка с названием заказа и в ней создается набор подпапок. И к этому набору довольно непростая структура доступа. На скрине, полагаю, понятно: По скриншоту - в папке ЗАКАЗЫ создается папка с НАЗВАНИЕМ ЗАКАЗА и в этой папке воссоздается структура подпапок. Пробовал создать в отдельном месте "папку шаблонов", в ней сделать структуру папок и пораздавать доступы, а после хотел копировать в нужное место и таким образом иметь готовую структуру папок с нужными доступами. Но через вэб-морду синелога так не умеет. Так же проблема в том, что пользователи не имеют доступа к вэб-морде. Да и к консоли не хочу никого пускать. Они просто по SMB пользуются файлообменником. Это я к тому, что никого не могу пустить, чтобы он руками права раздавал. В идеале было бы создать скрипт, который создаст в нужной папке соответствующего уровня - соответствующие поддиректории. Или какие-то иное решение. Буду признателен, если подскажите, как это дело можно "автоматизировать"! Спасибо!

-

-

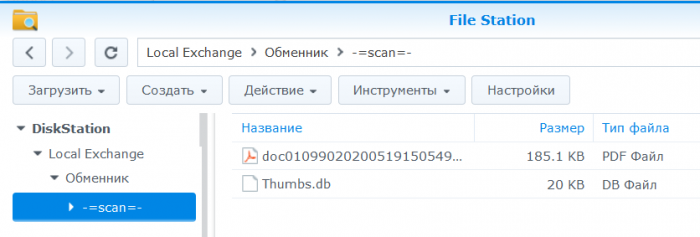

Добрый день! Решил немного автоматизировать чистку файлов в обменнике офиса. Хочу: чистить файлы, которые созданы более 70 дней назад. Что нужно: Идем в панель управления, далее в планировщик. Создаю "СКРИПТ, ЗАДАННЫЙ ПОЛЬЗОВАТЕЛЕМ", устанавливаю необходимую периодичность и ввожу сам текст скрипта на последней вкладке: find /volume1/Local\ Exchange/Обменник/-=scan=-* -mtime +70 -exec rm {} \; Пояснения: volume1 - это "корень" файлостанции Local Exchange - папка общего доступа (лежит в корне файлостанции). Слеш перед пробелом - для экранирования пробела в пути, чтобы команда отработала правильно. Другими словами - экранируйте пробелы в путях подобным образом. далее идет папка Обменник, в которой лежит папка -=scan=-, которую мы и хотим чистить. Как видите, слэш в конце пути не нужен. "Звездочка" обозначает, что удаляем всё, что старее указанных 70-ти дней. Кирилица работает норм (Региональные параметры ==> Язык - установлен "Русский") Так что теперь вы в курсе, как избавляться от захламления )) Меняйте свои пути к папкам, указывайте нужный срок или маску файлов и живите в чистоте! А за сим - я откланиваюсь! Не болейте и соблюдайте гигиену, тем более, что вокруг бушует злая уханька! А чистой файлопомойке - даже уханька не страшна!

-

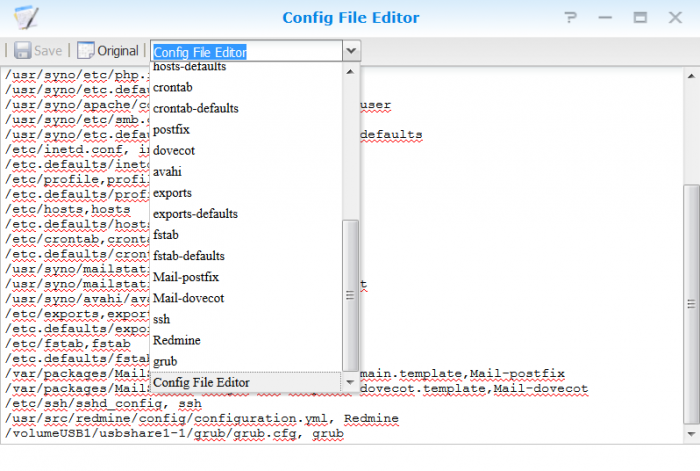

ну я хз, скрины делал с рабочей системы (не офф) у меня эта синагога hasp еще раздает (родным пакетом для раздачи хаспа), может быть этот пакет расшаривает - я не в курсе. Собственно, написал про config editor просто для информации.

- 17 replies

-

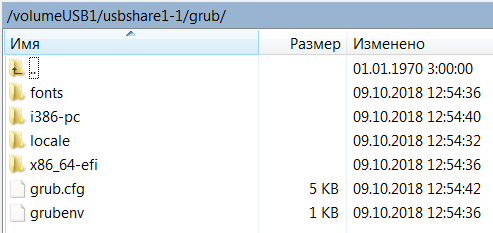

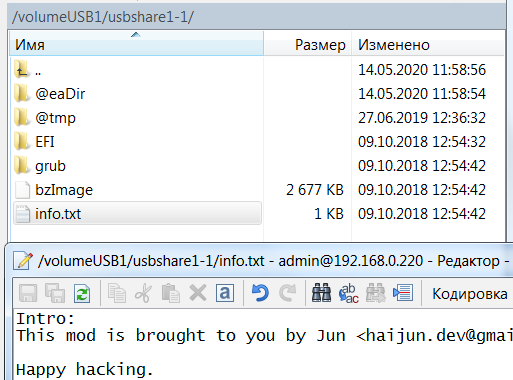

- extra.lzma

- grub.cfg

-

(and 1 more)

Tagged with:

-

- 17 replies

-

- extra.lzma

- grub.cfg

-

(and 1 more)

Tagged with:

-

Вход по внешнему домену внутри локалки

qawsed55 replied to lemon55's topic in Програмное обеспечение

-

поиск и удаление файлов с нужным расширением и дублей

qawsed55 replied to alexku44's topic in Програмное обеспечение

Приветствую! Может кто-нить помочь сделать следующее: сделать автоматическую замену дублей внутри папок homes на жесткие ссылки. То есть внутри каждого пользователя искать дубликаты файлов и заменять их на жесткие ссылки. Дубликаты именно по содержимому. NAS используется для бекапов и сейчас внутри домашних папок много дубликатов. Скажем - забекапил НАСик папку, а пользователь ее переместил. И НАСик бекапит и хранит не только папку в старом местоположении, но так же дубль из нового местоположения. Синхронизация меня не выручит! Нужен бекап и нужен поиск и замена дублей на жесткие ссылки! Хотелось бы пофиксить, а ума - маловасто ) -

Сниффер - Анализатор трафика под xpenology

qawsed55 replied to i926's topic in Програмное обеспечение

могу порекомендовать продвинутую тулзу для пинга https://github.com/cntools/cnping В ней можно выставить периодичность пинга в сотую долю секунды (для маньяков). Показывает графически текущее состояние, ведет статистику. Но это для "посмотреть прям сейчас" может быть полезно, хоть и не в этом случае, но мало ли )) -

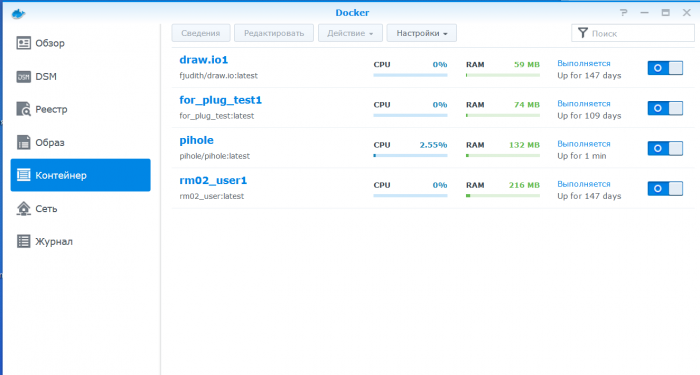

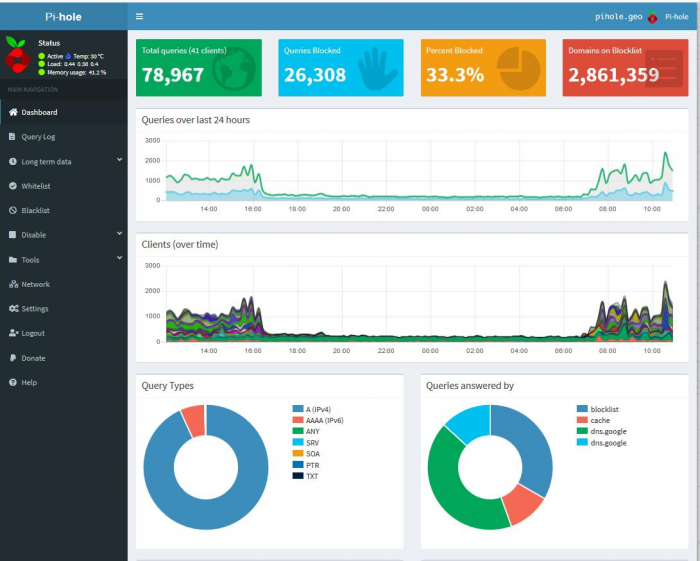

Только что обновился до 5-й версии. Как оказалось - это совсем не сложно! Что делал: 1. Удалил старый контейнер. 2. Удалил старый образ. 3. Скачал новый свежий образ. (тег - latest) 4. Залез по ssh на синагогу (под рутом) 5. Зашел в папку /volume1/docker/pihole в которой у меня лежал старый конфиг docker-compose.yaml 6. Выполнил docker-compose up -d 7. Вуаля: Кроме того, товарищ поделился адресом со списками хлама. https://blocklist.site/app/ Не реклама! Всем спасибо!

-

SurveillanceStation-x86_64-8.2.2-5766

qawsed55 replied to montagnic's topic in Програмное обеспечение

это в 6 раз увеличит накладные расходы по дисковой подсистеме: создать файл, прописать атрибуты, обновить файловую таблицу... мелочи, но все же. В моем случае это не имело смысла. И запись по движению тоже, так как камеры на улице и в цеху и банальная пыль или паутина ночью выглядят размером как птеродактиль или канат )) -

SurveillanceStation-x86_64-8.2.2-5766

qawsed55 replied to montagnic's topic in Програмное обеспечение

поток h265 ключевое ) А места у меня там всегда нехватало. Ну, под завязку, мож гиг 100 и было, да и то не всегда. Ротация, все дела, но иногда не успевал вручную удалить и при полном заполнении пролезть в хренологию можно было только через консоль. -

SurveillanceStation-x86_64-8.2.2-5766

qawsed55 replied to montagnic's topic in Програмное обеспечение

к слову: стояли два сервака на пеньках. На каждом - по ~50 камер HiWatch. В основном по 2мп. Были и по 3-4. Качество картинки среднее, 3-6 кадров в секунду, два потока (один мелкий-мелкий, для монитора секуриков). Винты WD Red и WD Purple по 2-3Тб. На одном серваке 6 винтов, на другом - 8 (емнип так). Смотрели камеры одновременно пара-тройка человек. Так вот - у меня было стойкое ощущение, что винты тупо не успевали писать всё это дело. Писало кусками по одному часу и один кусок был метров по 250-400 если я правильно помню. Да, сетка там хромала тоже, но все таки я склоняюсь к тому, что более 50 камер тяжело хренологии прокачать. -

я проводил манипуляции через Putty. Судя по ответу - ты пытаешься это всё делать через консоль докера в админке (в браузере). М/б в этом и затык!?

-

Так как неизвестен результат предлагаемых скриншотом действий, то для начала можно просто попробовать перелогиниццо! То есть копать в сторону логина. А где логин - там и пароль! И эта связка всё решает. Скоро чип в заднице будет решать больше, чем логин/пароль, но не будем забегать вперед. Давайте просто попробуем действовать по тем алгоритмам, которые предлагают нам разработчики через обработку ошибок. В данном случае наблюдаются траблы с авторизацией. Может и не с ней, но ТС ничего не сказал дополнительно. А судя по скрину - нужно просто перелогиниться. Вот когда чип в заднице уже будет, то я даже не знаю как там будет устроена обработка ошибок. Ну не случилось залогиниццо где-то и куда будут лиццо ошибки? В какую консоль? Ну да и ладно! Это я к тому, что нужно радоваться, когда разработчик дает инфу по ошибке. А то я уже видел продукт на базе 1С, Денег стоит кучу, ругается на одно, а по факту ошибка совсем в другом. И этот продукт - лишь начало! Я уверен!

-

Не открываются страницы контейнеров docker. Что не так?

qawsed55 replied to bimbik's topic in Програмное обеспечение

попробуй когтиццо не по httpS, а просто по http -

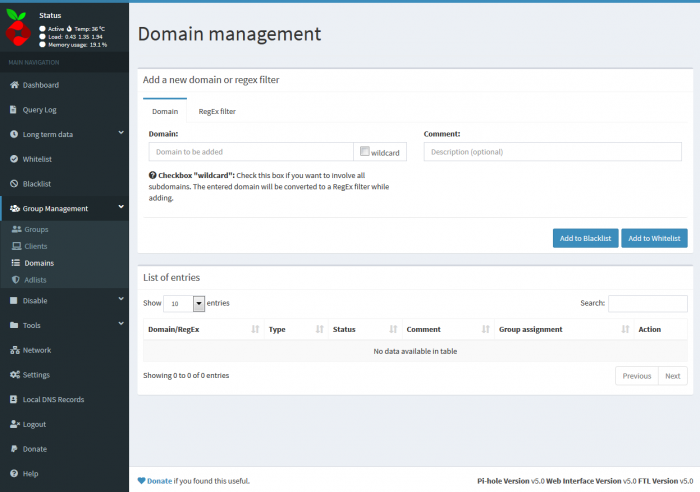

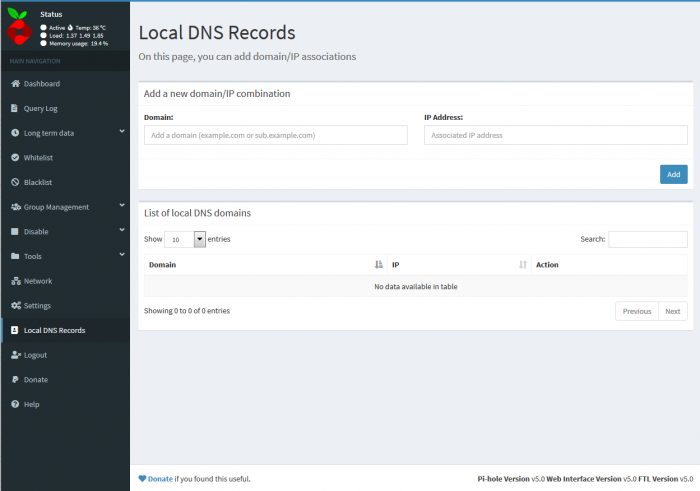

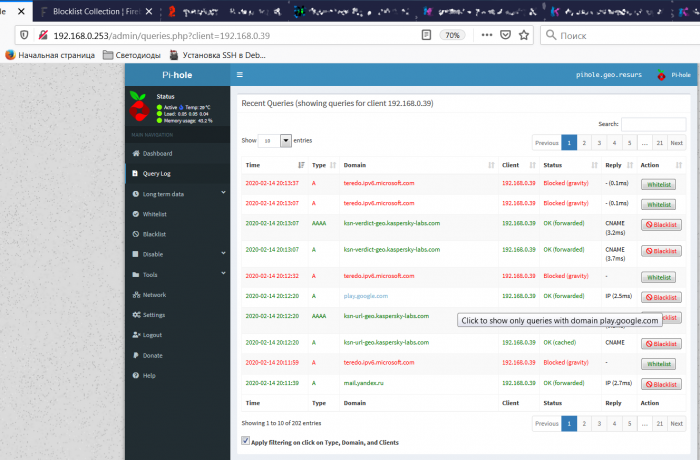

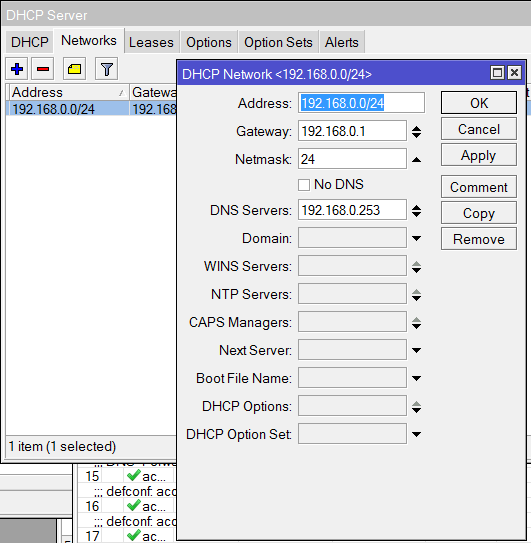

Устанавливаем резалку рекламы Pi-hole в докер на Synology. Вступление: мануалов много, но они не совсем правильные. Часть из них используют bridge сеть докера, тем самым затрудняя доступ из локальной сети к нутрям контейнера. Не каждому понятно как в него пробраться. Часть мануалов рекомендуют привязывать к контейнеру HOST-сеть докера. Тем самым блокируя порты самой Synology, так как Pihole использует тот же 80-й порт и прочие. Я нашел адекватный мануал на английском и решил оставить след по нему в виде скриншотов и надписей на русском языке. А как вы знаете - они есть даже в общественных парижских туалетах. Оригинал мануала лежит вот тут Итак, если очень кратко: редактируем под себя файл настроек, заходим в SSH на Synology под root, говорим докеру скомпоновать контейнер и вуаля. Далее, распишу более подробно. У меня образ Pihole был заранее скачан. Я не уверен, скачает ли докер его сам, поэтому заранее зайдите в реестр докера и слейте себе образ Pihole под ваш процессор. Будем считать, что образ (в неправильном переводе на русский звучит как "Изображение") у вас скачан. Идем по ссылке выше, качаем файл docker-compose.yaml и редактируем его под свои нужды: Основной смысл редактирования - привести настройки сети к вашим. Как отредактировали этот файл, то кладем его на файлостанцию. Разумно сделать отдельную папку Docker и в ней делать папки для конкретного контейнера. И в эти папки уже прокидывать при нужде папки из контейнеров. В итоге, у меня оно вот так: В папку pihole я положил отредактированный ранее файл docker-compose.yaml Теперь залазим на нашу Synology каким-то терминалом, пролазим в папку с файлом docker-compose.yaml и выполняем команду: docker-compose up -d Пролазим именно под рутом, иначе демон докера будет ругаццо! Видим, что все готово. Идем опять в админку докера и видим наш работающий свеженький контейнер. Было: Стало: Отлично! Теперь нужно нарыть пароль для админки. Если вы его указали в конфиге, то перепрыгивайте на следующий шаг. Если не указывали, то дважды щелкаем на контейнере в админке докера (скрин выше) и лезем в журнал. В Журнале ищем пароль: Пароль найден. Переходим по адресу, присвоенному контейнеру в docker-compose.yaml и заходим в админку: Вуаля! Пол дела сделано! Надавив Dashboard, справа вверху на красном фоне вы можете глянуть количество блокируемых доменов. У меня их было порядка 120 тысяч. "Но ведь это не так и много!" - скажете вы и будете в чем-то правы )) Я подошел к вопросу точно так же, как и вы и по итогу у меня почти 3.5 млн доменов блокируемого хлама. Кто-то скажет, что это дескать неправильно, гнаться за количеством. Но лично мне и в моей ситуации - это нисколько не вредит. Да, нушные сайты заблокированы. Заблокирован фейсбук и куча прочей дряни. И даже фишки.нет заблокирован кастомными списками. Но для предприятия это не есть проблемой. Всё что нужно для работы у меня работает. А остальное - юзверя дома будут фейсбучить и так далее. В любом случае - разблокировать домен с пихолькой очень легко. Итак, теперь нам нужно 120 тысяч блокируемых доменов расширить до 3.4 миллионов. Может не всем нам, но кому-то наверняка нужно. Так что этим и займемся. Благо - это лишь пара скриншотов и десяток кликов мышом! Идем на сайт https://firebog.net Видим кучку готовых списков. В соседней вкладке/окне браузера открываем админку и идем в настройки: Settings - Blocklist Копипастим нужные списки в соответствующее поле и жмем Save and Update. готовый полный список на сегодня: Подожем немного, пока наша пихолька подгрузит в себя громадные списки доменов хлама и выходим на главную страницу (Dashboard). Ух-ты! 3.4 млн блокируемого говнища! Ура! Ну как-то так, ребята! Если у вас не работает какой-то сайт, то на главной странице есть список клиентов (Top Clients (total)) Ищем в нем нужного вам клиента и смотрим куда он бродит: Как видите - из этой панели легко можно увидеть блокируемые домены и добавить их в список нефильтруемых (Whitelist). Последнее, что нужно сделать, это указать в настройках роутера, чтобы при раздаче DHCP он выдавал в качестве адреса DNS сервера - именно адрес вашей пихольки. У меня в микроте это выглядит примерно так: Учтите, что настройка mac-lan докера предполагает, что часть "верхних" адресов может быть занята этой созданной докером сеткой. Если только пихолька будет у вас пользоваться этой сетью докера - то проблем не будет. Но если к этой сетке когтить иные контейнеры, то могут возникнуть грабли с адресами. Короче, это вопрос нудный, писать долго и я думаю, большинство понимают о чем речь. upd: забыл сказать: мозила резала на ура! В хроме попробовал - оказалось много рекламы. Почистил кеш DNS хрома и системы - не помогло. Дальше разбираться не стал. Это я к тому пишу, что от браузера зависит эффективность этого мероприятия. Учитывайте! Вот два дня работы системы в сети с несколькими десятками клиентов. Ну, вроде всё рассказал. Надеюсь, это будет полезным кому-то! Могу лишь добавить, что в ЖЖ у меня adblock и ghostery не справлялись с рекламой. После установки пихольки рекламы в ЖЖ почти нет. То же самое и с фишками. Удачи! Экономьте трафик! US Robotics 33600 - наше всё! Помним, любим, скорбим ))